この記事では、Dmarcianの APAC 事業部門のディレクターである Tass Kalfoglou が、サプライ チェーンの脆弱性とドメイン セキュリティを強化する必要性について説明します。

フィッシングとサプライチェーン

長年にわたり、フィッシングは最も一般的かつ効果的なサイバー攻撃の手段であり、攻撃の90%以上が悪意のあるメールから始まります。深く相互接続されたビジネスエコシステムにおいて、フィッシング攻撃はサプライチェーンの脆弱性を露呈させ、甚大な混乱を引き起こす可能性があります。請求書詐欺からネットワーク侵入まで、サプライチェーンの強さは最も弱い部分で決まると言っても過言ではありません。サプライチェーン攻撃が増加する中、サプライチェーンに関わる組織は、フィッシング攻撃から自社のドメインを遮断することが不可欠です。

サプライチェーンとは何ですか?

サプライチェーンとは、商品やサービスの生産と提供を担う、組織、プロセス、リソースが複雑に連携したネットワークです。複数の段階を経るサプライチェーンには、原材料の調達、製造、物流、流通、最終配送、販売業務など、あらゆる業務が含まれます。

サプライ チェーンは小売、テクノロジー、ヘルスケア、製造などの業界にまたがり、グローバル商取引に不可欠な要素となっています。

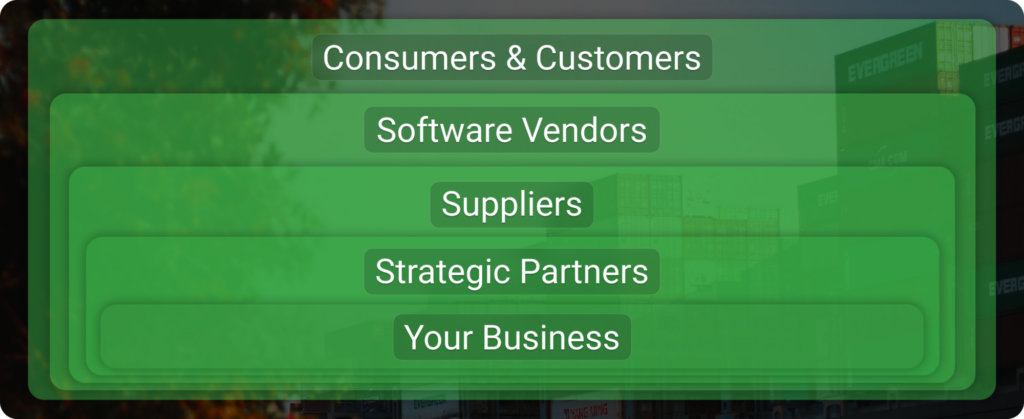

サプライチェーン、つまり「取引先の人々や企業」のセキュリティ確保は極めて重要です。組織のセキュリティは、最も弱い部分で決まるからです。サプライヤー、ベンダー、またはパートナーが侵害された場合、そのリスクは組織全体に波及し、財務、業務、そして評判に悪影響を及ぼす可能性があります。

組織が自社のセキュリティ体制の成熟に重点を置く場合、外部リスクを持ち込まないようにするために、サプライヤーやベンダー、サプライ チェーンに目を向けることが重要になります。

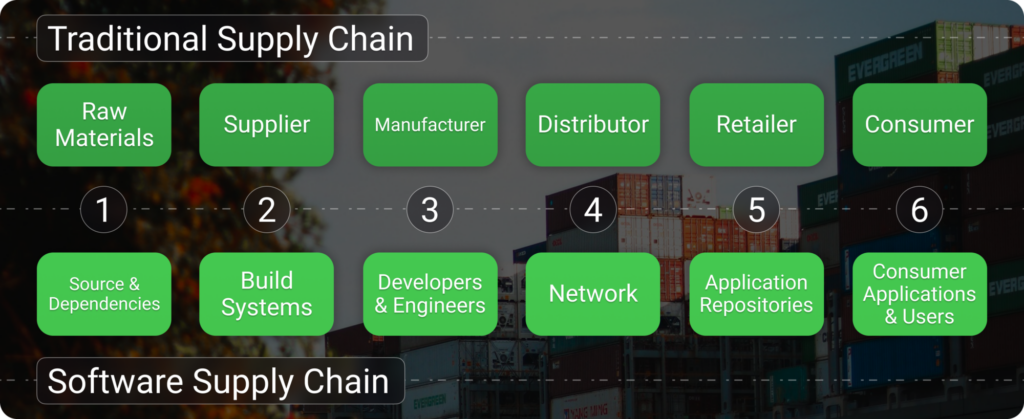

従来型サプライチェーンとソフトウェアサプライチェーン

従来のサプライ チェーンは原材料から完成品までの物理的な製品の移動を指しますが、ソフトウェア サプライ チェーンにはソフトウェアの開発、配布、展開が含まれ、多くの場合、脆弱性や悪意のあるコードの挿入の影響を受けやすいサードパーティ コード、オープン ソース ライブラリ、クラウド サービスが使用されます。

ソフトウェアのサプライチェーンは組織内で見落とされやすいため、特に重要視することが重要です。サプライチェーンリスク評価を実施する際には、組織が利用するソフトウェアベンダーを考慮することが重要です。

サプライチェーンの攻撃対象領域

ここでは、従来型のサプライチェーン攻撃に焦点を当てます。これは、攻撃者がサードパーティのサプライヤーやベンダーの弱点を調査して発見することで標的のネットワークに到達し、その弱点を悪用して標的のネットワークやデジタル資産にアクセスする攻撃です。

サプライヤー、パートナー、ベンダー、そして取引先が増えるにつれて、攻撃の潜在的な侵入口も増えます。多くのターゲットを同時に攻撃できるため、サプライチェーンは犯罪者にとって魅力的な標的となります。

サプライチェーン攻撃ゲートウェイ

サプライヤー

サプライヤーは組織に商品やサービスを提供しており、他のサードパーティベンダーと同様に、顧客企業の侵入口となる可能性があります。よくある手口の一つが請求書詐欺です。この攻撃では、サプライヤーのメールアドレスが侵害され、脅威アクターがサプライヤーになりすまして偽の請求書を送信し、偽の銀行口座に支払いを誘導します。

西オーストラリア州地方裁判所における最近のMobius Group Pty Ltd対Inoteq Pty Ltd(2024年)事件では、Mobiusの電子メールが不正アクセスされ、Inoteqが不正な銀行口座に資金を送金した事件が発生しました。裁判所は、責任はInoteqにあると判断し、Inoteqに対しMobiusへの支払いを命じました。

ソフトウェアベンダー

メールサービスプロバイダー(ESP)は、組織が顧客にマーケティングメールやトランザクションメールを送信するためによく利用するベンダーです。ESPのネットワークが侵害されると、脅威アクターが顧客データやメーリングリストにアクセスできる可能性があります。彼らはこの情報を基に、顧客に対するフィッシングキャンペーンを仕掛けることができます。また、権限を昇格させれば、企業を装って顧客に直接メールを送信することも可能です。

戦略的パートナー

戦略的パートナーがシステム、データ、または知的財産への特権アクセス権限を持つ場合、攻撃対象領域はパートナーの環境にまで広がります。脅威アクターは、この信頼関係を悪用して、上流または下流に攻撃を仕掛けることができます。マネージドサービスプロバイダー(MSP)はその一例です。MSPへの侵害は、システムや個人情報への不正アクセスにつながる可能性があります。

SolarWindsへの攻撃を覚えている方もいるかもしれません。このサプライチェーン攻撃は、史上最も広範囲に及んだ攻撃の一つであり、悪意のある攻撃者がソフトウェアアップデートを悪用して数千のSolarWinds顧客にアクセスし、数千万ドルの損失をもたらしました。Fortinetの報告によると、シンガポールの企業はSolarWindsへのサプライチェーン攻撃により年間収益の9.1%を失ったとのことです。

業界がサプライチェーンを安全にする方法

オーストラリア – 防衛産業

防衛産業セキュリティプログラム(DISP)は、オーストラリア国防省が主導するイニシアチブであり、防衛関連請負業者とそのサプライチェーンが厳格なセキュリティ要件を満たし、サプライチェーン全体のリスクを低減できるよう支援しています。統一された基準とプロセスを設定することで、DISPはオーストラリア国防軍(ADF)と連携する企業が機密情報や機微な情報、システム、資産を確実に保護できるよう支援しています。

ペイメントカード業界

PCI DSS(ペイメントカード業界データセキュリティ基準)は、ISO 28000や特定の防衛・産業プログラムのような包括的なサプライチェーンフレームワークではありませんが、ペイメントカードデータの取り扱いに関連する

サプライチェーンリスクの主要な側面に対処しています。ベンダーによる監視、正式なコンプライアンスチェック、安全な設定を義務付けることで、PCI DSSは、社内システムからアウトソーシングプロバイダーまで、ペイメントチェーンに関わるすべての関係者が、一貫性があり監査済みのセキュリティ管理を維持し、侵害を防止し、サプライチェーンの脆弱性を軽減することを保証します。

ニュージーランド政府

ニュージーランド

情報セキュリティマニュアルは、政府が発行する主要なセキュリティフレームワークです。情報システムの管理とセキュリティ保護に関するガイドライン、標準、ベストプラクティスを提供しています。「サプライチェーン」という用語を明示的に使用していないものの、政府のサプライチェーンのセキュリティ保護を目的とした基本的な管理策が数多く存在します。機密情報の暗号化されたメール通信を保証するセキュアメールフレームワークや、フィッシング攻撃を軽減するための

DMARCの使用は、サプライチェーンのセキュリティ保護の一例にすぎません。

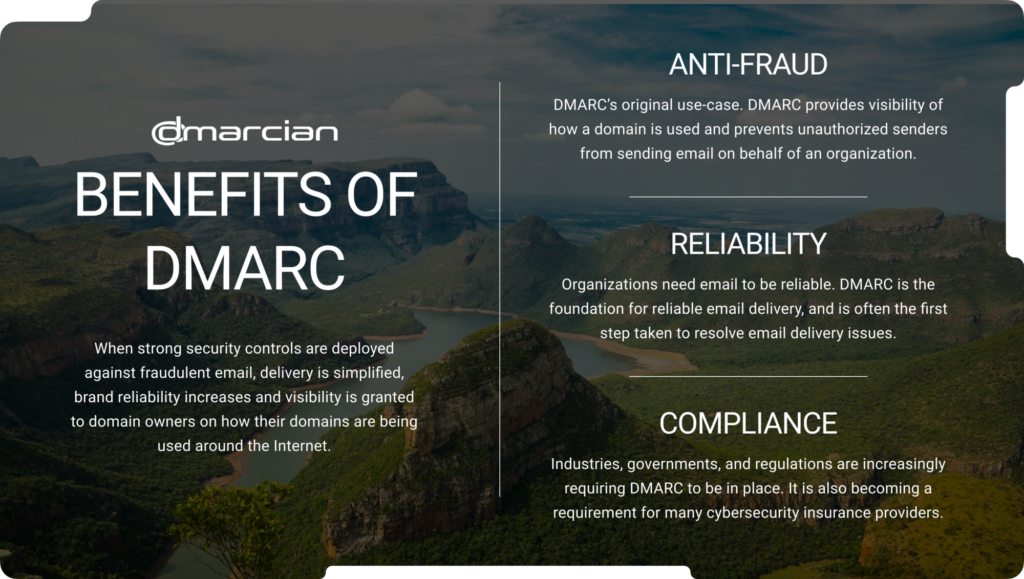

サプライチェーンリスクの軽減におけるDMARCの役割

メールは操作が容易なため、サイバー犯罪者にとって依然として主要な初期攻撃ベクトルであり、ドメインカタログのセキュリティ確保はサプライチェーンのリスク軽減に不可欠です。メールドメインの使用状況を監視および制限するための主要な制御手段はDMARCです。

DMARC を導入し、サプライ チェーン ベンダーにも同様に導入してもらうことは、お客様とサプライ チェーン パートナーの間でやり取りされる多数の電子メール メッセージを誰もが信頼できる方法の 1 つです。

サプライ チェーン パートナーが電子メール セキュリティのベスト プラクティスに従うことの重要性について詳しくはこちら

dmarcian のDMARC 管理プラットフォームと 無料ツールは、ドメインの可視性と制御を獲得し、それらを悪用から保護するために使用されるだけでなく、

ベンダー管理戦略の一環としてサプライ チェーンを監査および監視するためのリソースでもあります。

dmarcianのサービス内容 メールセキュリティの専門家チームと、ドメインセキュリティを通じてメールとインターネットの信頼性を高めるという使命を掲げる dmarcianは、組織のドメインカタログの評価とDMARCの導入・管理を長期的にサポートします。無料トライアルにご登録いただければ、オンボーディングおよびサポートチームがお客様をサポートいたします。

私たちがお手伝いします

Brandkeeperでは、メールセキュリティの専門家チームによるDMARCの導入から運用サポート及びコンサルテーション行っています。一旦はDMARCの導入をやってみたが運用を断念したお客様、または、導入時点でいくつものハードルであきらめた企業様のサポートも行っています。

お気軽にご連絡ください