Saltの調査によれば、APIセキュリティの不備からくる侵害を経験した組織は17%です。そのうちの1つにならないようにしましょう。

Saltの調査結果は、APIセキュリティ(アプリケーションプログラムインターフェースのセキュリティ)の重要性を強調しています。同社の「2023年第1四半期APIセキュリティレポート」によれば、前半年に比べて、顧客へのユニークな攻撃が400%増加し、31%の組織が機密データの漏洩を経験しています。その結果、APIセキュリティは単なるエンジニアリングの問題ではなく、ますますCレベルの幹部の注目を集めています。

Twitterの2022年のAPIセキュリティ侵害は、APIの脆弱性に関連した危険性の一例です。2021年12月に初めて開示されたセキュリティの脆弱性により、ハッカーは500万人以上のTwitterユーザーのデータを盗みました。彼らはそのデータを2022年7月にダークウェブで公開し、企業に多くの恥ずかしい出来事と評判の損失をもたらしました。

あなたの組織がTwitterの失敗を繰り返さないようにするために、APIセキュリティに焦点を当てる時が来ています。この記事では、組織内で知っておくべき10の重要なAPIセキュリティ方法の概要を提供します。

詳細は以下をご覧ください。

APIセキュリティの定義とその重要性

APIセキュリティは、組織と開発者にとって非常に重要な側面です。API(アプリケーションプログラムインターフェース)を介してサービスを提供する場合、APIは異なるソフトウェアコンポーネントまたはシステム間で情報を共有し、相互作用するために使用されます。ただし、APIにはセキュリティ上の脆弱性が存在し、セキュリティが確保されていない場合、悪意のある攻撃者による侵入やデータの漏洩のリスクを引き起こす可能性があります。

APIセキュリティの重要性は、次の点を通じて示されます。

- データの保護: APIセキュリティは、APIを介して伝送されるデータを保護するために非常に重要です。個人情報や機密情報の漏洩を防ぐために、セキュリティ対策が必要です。

- システムの整合性の保持: APIセキュリティは、APIを介してシステムにアクセス権を持つユーザーが正当なユーザーであることを確認し、システムの整合性を維持するのに役立ちます。これにより、不正アクセスを防ぎます。

- サービスの可用性の確保: セキュリティ攻撃やセキュリティ違反が発生すると、APIが無効になり、サービスが提供できなくなる可能性があります。APIセキュリティは、サービスの可用性を確保します。

- 信頼性と信頼性: 顧客やパートナーはAPIを使用して情報をやり取りする際、APIセキュリティが確保されていることを信頼します。APIセキュリティは、取引に信頼性と信頼性を提供します。

- 法令遵守: GDPRなどの規制要件を遵守するためにも、APIセキュリティが必要です。個人情報を適切に保護し、処理することは法的責任です。

総括すると、APIセキュリティはデータの保護、システムの整合性、サービスの可用性、信頼性、および法令遵守の面で非常に重要です。これは、組織と開発者にとって重要な問題の1つとなっています。

最も懸念されるAPIセキュリティの脆弱性の例

セキュリティの脆弱性に関して言えば、OWASPはAPIを含むソフトウェアおよびWebアプリケーションのセキュリティ環境の権威として高く評価されています。その「トップ10」リストでは、脆弱性、攻撃シナリオ、および防止方法が考慮されています。OWASPは最近、2023年のAPIセキュリティリスクトップ10を公開し、その順番は以下の通りです。

- オブジェクトレベル承認の破損: APIがオブジェクト識別子を不適切に扱い、不正アクセスを許してしまう可能性があります。

- ユーザー認証の破損: 認証メカニズムが間違って実装されると、攻撃者が認証トークンを危険にさらしたり、他のユーザーの身元を一時的または永久に引き受けることができます。

- オブジェクトプロパティレベル承認の破損: オブジェクトプロパティレベルでの承認検証が不適切または欠如しているため、過剰なデータ露出と大量割り当てを組み合わせたものです。

- 制限のないリソース消費: リソースの無制限の使用を許可することは、サービス拒否(DoS)攻撃や運用コストの増加につながる可能性があります。

- 機能レベル承認の破損: アクセス制御が不適切に実装されていたり、階層や役割が不明確であるため、不正アクセスを許してしまうことがあります。

- 機密ビジネスフローへの制限のないアクセス: APIがビジネスプロセスへの過度のアクセスを許してしまうと、攻撃者がこれらのフローを自動化し、悪用する可能性があります。

- サーバーサイドリクエストフォージェリ(SSRF): 適切な検証なしにリモートリソースを取得するAPIは、意図しない目的地にリクエストを送信するように騙される可能性があります。

- セキュリティの誤設定: 不適切に設定されたAPIとシステムは、多くの脆弱性を開く可能性があります。

- 不適切な在庫管理: APIバージョンのドキュメントと在庫を更新することは非常に重要で、古いAPIバージョンが使用され続けることを防ぐために必要です。

- APIの安全でない組み合わせ: 第三者のAPIに対する信頼がユーザー入力よりも強いため、セキュリティ基準が緩くなりがちで、第三者のAPIが侵害された場合に脆弱性が生じる可能性があります。

このような脆弱性の広がりを考えると、80%の組織がAPIセキュリティの確保が課題であると報告しているのも当然かもしれない。

APIセキュリティを実現するには?APIセキュリティ対策の10の例

ビジネスがAPIを公開する際に上記の脆弱性から自身を守るためには、彼らが持っている資源の中にも有用な武器があります。それらの便利なツールや技術をいくつか見てみましょう。

アクセス制御とアクセス管理には確立された標準を利用する

アクセス制御とアクセス管理には確立された標準を利用する”とは、セキュリティを担保するために、認証や認可のプロセスにおいて広く受け入れられている規約や手順を採用することを意味します。これは、不正なアクセスからシステムを守り、適切なユーザーのみが情報やリソースにアクセスできるように管理するための実践です。業界標準を使用することで、組織はセキュリティのレベルを高め、リスクを低減することができます。たとえば、OAuthやOpenID Connectのような認証標準は、ユーザーがサービスを安全に使用できるようにするための信頼できるフレームワークを提供します。

常にTLS暗号化(HTTPS)を使用する

(TLS)暗号化を用いるべきであるというセキュリティのベストプラクティスです。TLSは、データがインターネットを介して転送される間、それを暗号化して保護する技術です。これにより、悪意のある攻撃者がデータを傍受したり、改ざんしたりするリスクが大幅に低減されます。

HTTPSは、HTTP(HyperText Transfer Protocol)上でTLSを実装したもので、安全なウェブ通信を可能にします。ウェブサイトのURLが「https://」で始まる場合、そのサイトはTLSを使用しており、データの安全性が確保されていることを意味します。API通信においても、同様にHTTPSを用いることで、送受信される情報の機密性を保ちます。

APIやウェブサイトがHTTPSを採用することで、エンドユーザーに対して安全で信頼性の高いサービスを提供することができるため、個人情報、決済情報、その他の重要なデータのセキュリティを確保するためには、TLS暗号化の使用が強く推奨されます。

相互認証を有効にする

相互認証は、通信を行う両方の当事者がお互いの身元を確認し合うセキュリティプロセスです。APIやウェブサービスの文脈では、クライアントがサーバーに自身の身元を証明するだけでなく、サーバーもクライアントに対して自身の身元を証明することを意味します。これにより、攻撃者が中間者としてサーバーやクライアントに成りすまし、データを盗み見る攻撃を防ぎます。相互認証は、特にセキュリティが求められる金融取引や企業のVPN、安全なメール通信などで使用されます。

入力の検証とサニタイズ

入力の検証とサニタイズ”とは、セキュリティ対策の一環として、システムに入力されるすべてのデータを適切にチェックし、予期せぬもしくは悪意のあるコードがシステムに注入されることを防ぐプロセスを指します。具体的には以下のようなステップを含みます。

- 入力検証: ユーザーからの入力が予期した形式や型に合致しているかを確認すること。例えば、数字のフィールドに文字が入力されていないか、電子メールアドレスが正しい形式であるかなど。

- サニタイズ: 入力データから危険な要素を取り除くこと。これには、スクリプトを含むようなコードの注入や、SQLインジェクション攻撃を防ぐための措置が含まれます。

これらのプロセスは、ウェブアプリケーションやAPIなど、外部からの入力を受け取るすべてのシステムにとって重要です。入力の検証とサニタイズを適切に行うことで、クロスサイトスクリプティング(XSS)、SQLインジェクション、コマンドインジェクションなどの一般的な攻撃からシステムを守ることができます。

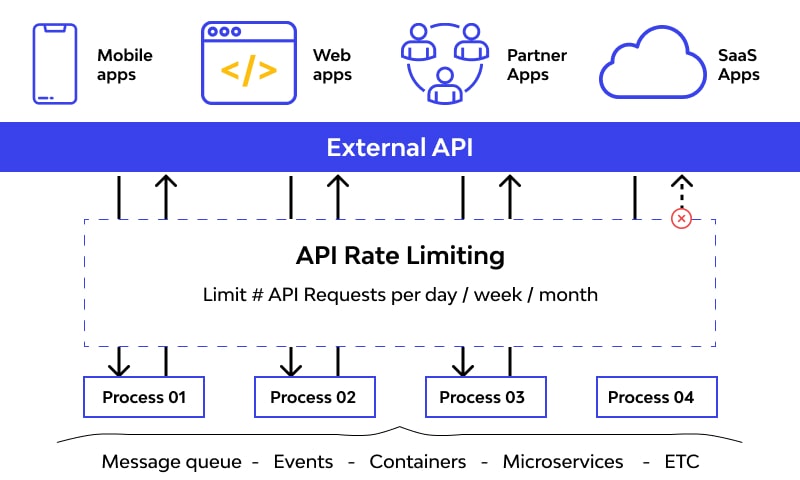

レート制限の導入

レート制限の導入とは、APIやウェブサービスへのリクエストの数を制限することで、過剰なトラフィックによるサービスの過負荷や悪意のある攻撃を防ぐセキュリティ対策です。この方法は、特定の時間枠内で許可されるリクエストの数を設定することにより、サービスへのアクセスを制御します。例えば、1分間にユーザー1人あたり10リクエストまでといった制限を設けることができます。

レート制限は以下のような利点を提供します。

- DDoS攻撃の緩和: 分散型サービス拒否(DDoS)攻撃による大量のリクエストからサーバーを保護します。

- リソースの適正利用: ユーザーがAPIリソースを平等かつ公平に利用できるようにします。

- アプリケーションの安定性: サーバーが過負荷になることを防ぎ、サービスの可用性を維持します。

レート制限の導入は、APIを公開しているビジネスにとって不可欠なセキュリティ対策となります。

規制上のセキュリティ要件に焦点を当てる

“規制上のセキュリティ要件に焦点を当てる”とは、ビジネスがその業界や地域で適用される法律、規則、ガイドラインに基づいたセキュリティ対策を確立し、維持することを意味します。これには、個人情報の保護、データの暗号化、アクセス制御、監査ログの維持など、データの取り扱いに関する規制要件に準拠することが含まれます。

例えば、以下のような規制があります:

- GDPR(一般データ保護規則): ヨーロッパ連合(EU)におけるデータ保護とプライバシーに関する規制。

- HIPAA(健康保険の携行性と責任に関する法律): アメリカ合衆国における健康情報のセキュリティとプライバシーを規制。

- PCI DSS(Payment Card Industry Data Security Standard): クレジットカード情報のセキュリティを規制する業界標準。

これらの規制は、企業が適切なセキュリティ措置を講じることを義務付けており、違反した場合には罰金や評判への損害などのリスクがあります。したがって、規制上のセキュリティ要件に焦点を当てることは、法的なリスクを減らすだけでなく、顧客の信頼を維持し、ビジネスの継続性を保つ上で重要です。

SecDevOpsのアプローチを採用する

“SecDevOps”とは、セキュリティ(Security)、開発(Development)、および運用(Operations)の組み合わせで、ソフトウェア開発のライフサイクル全体にわたってセキュリティを優先するアプローチを指します。このアプローチでは、開発初期段階からセキュリティ対策を統合することで、製品の設計とメンテナンスの両方においてセキュリティを強化します。

SecDevOpsでは次のような実践が行われます:

- 連続的なセキュリティ: 開発プロセスの早い段階でセキュリティテストを組み込み、自動化されたツールを使用して継続的にセキュリティチェックを行います。

- コラボレーション: 開発者、運用チーム、およびセキュリティチームが密接に協力し、セキュリティ関連の問題を早期に特定し、迅速に対応します。

- 教育と意識向上: チームメンバーに対するセキュリティのベストプラクティスに関する教育を行い、セキュリティ意識を高めます。

SecDevOpsのアプローチを取ることにより、セキュリティ違反のリスクを低減し、より安全なソフトウェア開発を推進することができます。

セキュアAPIゲートウェイの使用

進化するAPI管理ツールを活用することは、APIセキュリティの向上にも役立つ。例えば、APIゲートウェイを使用することは、組織がセキュリティ・メカニズムを決定し実装することを個々のチームに任せるのではなく、ゲートウェイ・レベルで強固なセキュリティを実装できることを意味する。APIゲートウェイは、アプリケーションやデータへのアクセスを制限したり許可したりするゲートキーパーだと考えてほしい。

例えば、Tyk API Gatewayのような製品を介してフルライフサイクルのAPI管理を実装することは、企業のAPI全体の標準化をサポートする。

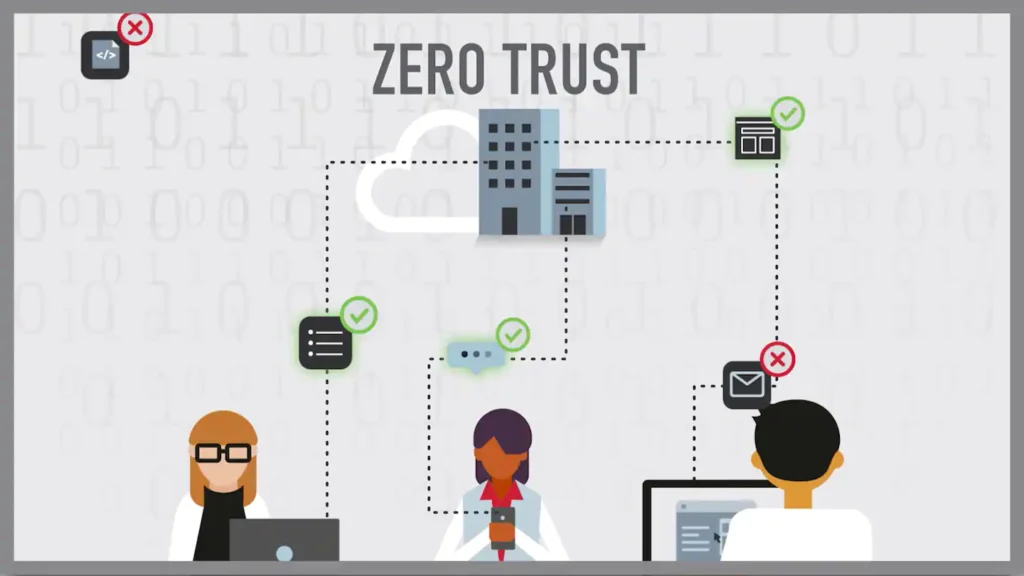

「ゼロトラスト」の考え方を身につける

ゼロ・トラスト・セキュリティの考え方とモデルは、APIのセキュリティを強化するもう一つの方法だ。すべてを自動的に検証し、ネットワークや他のシステム内では何も信用しないということだ。そのためには、接続全体を通して継続的な認証が必要となる。

ゼロトラスト・セキュリティの採用は急速に拡大しており、ゼロトラスト・セキュリティ市場は2023年から2028年の間に年平均成長率(CAGR)17%を達成すると予想されている。ゼロ・トラストは、デフォルトで信頼されるユーザーやデバイスがないため、セキュリティにとって好都合である。

テストに堅牢なアプローチを取る

最終的に、組織はパッチやバグ修正を実施した後、APIのセキュリティを再確認することが不可欠です。(パッチを適用することでいくつかの問題は解決するかもしれませんが、新たな問題を生み出すこともあります。)自動テストを使ってサイトでこれを行うことができますが、手動での監視も必要です。定期的なペネトレーションテストを実施することも重要です。

そのようなタスクを扱う内部リソースがないですか?セキュリティの脆弱性を発見するために、この重要な機能を実行するサードパーティの会社を雇うことができます。この方法で、ハッカーによる悪用のリスクにさらされてしまうことなく、どのような脆弱性があるかを発見することができます。

最終的な考え:APIセキュリティで将来に備える

サイバーセキュリティは多くの企業にとって重要な関心事です。2022年はビジネスと消費者にとってセキュリティの面で困難な年であり、より良いAPIセキュリティの未来に備える重要性を強調しました。

幸いなことに、APIセキュリティの脅威が増すにつれて、それらに対抗する方法についての理解も深まっています。ゼロトラストの方法論を取り入れること、API設計プロセスでセキュリティを左にシフトすること、そしてセキュリティをAPI管理プロセスとアーキテクチャに組み込むことにより、組織はアプリケーションプログラミングインターフェースのより安全な未来に備えるために必要な知識とツールを持つことができます。