サイバー犯罪の増加は事実であり、その統計から多くの教訓が得られます。

サイバー犯罪はここ数年着実に増加している。COVID-19のパンデミック(世界的大流行)の際に、私たちはその急増を目の当たりにしたが、その余波で減少したサイバー犯罪もあれば、月を目指すことにした犯罪もある。

今年はいくつかの大規模なサイバー犯罪が話題になりました:

- アメリカ合衆国保安官局(U.S. Marshals Service)のコンピューターネットワークがランサムウェア攻撃で10週間のオフライン化。2023年2月17日に発生し、身代金は支払わずシステムをオフラインに。ほとんどの重要なツールは30日以内に復旧。3月には、350GBのデータベースが150,000ドルで販売中。

- シーザーズ・エンターテインメントは、ランサムウェア攻撃として、外部のITサポートベンダーを標的にしたソーシャルエンジニアリング攻撃により、1,500万ドルの身代金を支払った。

- ETSI(欧州電気通信標準化協会)はサイバー攻撃とデータ侵害に遭い、脆弱性の悪用によってオンラインユーザーデータが外部に持ち出されました。脆弱性は修正され、ITセキュリティ手順が強化されました。

この記事では、サイバー犯罪を構成する要素に迫り、2023年の最も注目すべきサイバー犯罪統計の傾向を解説する。また、2024年および今後数年間について、専門家が指摘している傾向や統計についても紹介する。

それでは、議論を始めよう。

サイバー攻撃、インシデント、侵害のコストに関する統計情報

Verizonの2023年データ侵害調査レポート(DBIR)によれば、データ侵害の95%が財務的な動機から行われています。これは、合計16,312の分析されたセキュリティインシデントのうち、5,199件のデータ侵害が確認された結果です。したがって、財務的な影響に関する最も示唆に富むサイバー犯罪統計を見てみましょう。

1.2023年、サイバー犯罪はドイツの企業に2060億ユーロ(2,240億ドル)の損害をもたらす見込みです。

ドイツのデジタル協会Bitkomによると、2023年にサイバー犯罪はドイツの企業に2060億ユーロ(約2240億ドル)の損害をもたらすと予測されています。Bitkomの調査によれば、75%の企業が前年にデジタル攻撃を受け、52%の企業がサイバー攻撃が自社の存続を脅かす可能性があると報告しています。この損害は、データおよびIT機器の盗難、デジタル監視、スパイ活動、産業監視、スパイ活動など、さまざまな要因に起因しています。

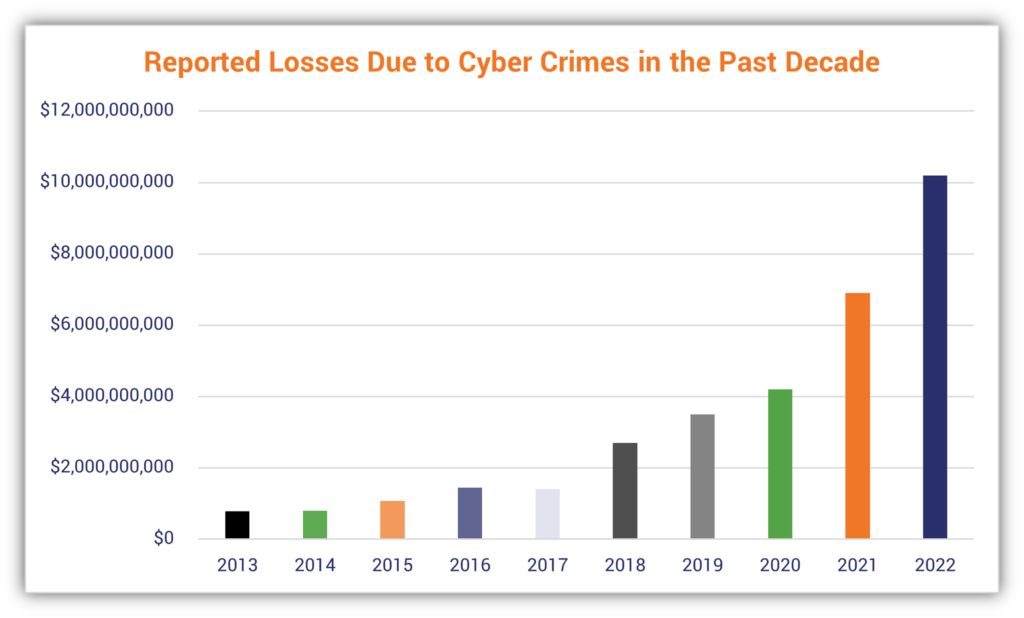

2.サイバー犯罪による損失は2022年に102億ドルを超える

FBIのInternet Crime Complaint Center(IC3)によると、2022年のサイバー犯罪報告は5%減少しましたが、報告された犯罪からの潜在的な損失は102億ドルを超え、2020年の2倍以上でした。

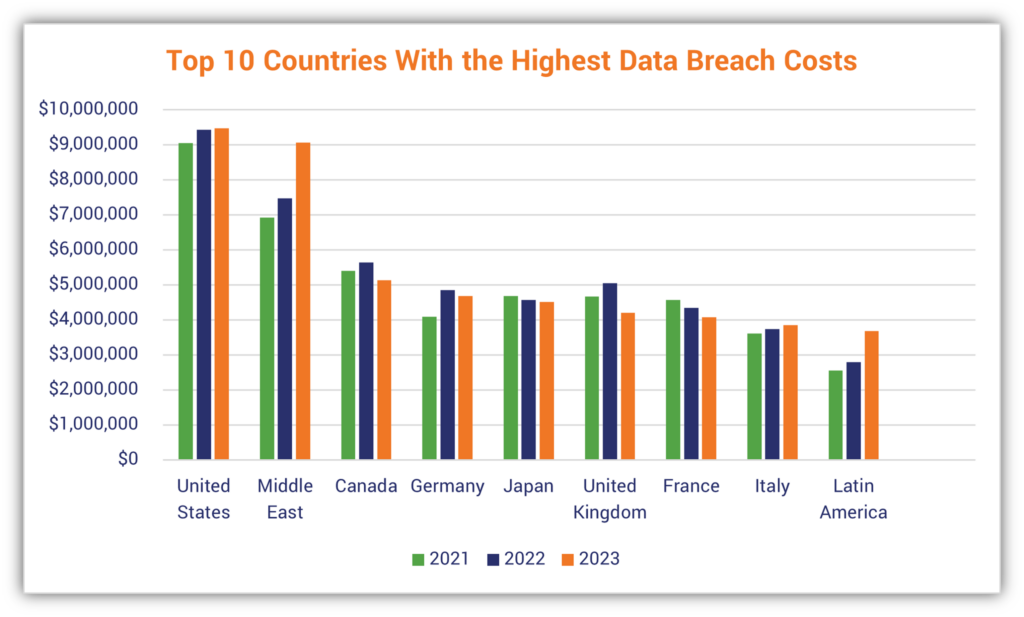

3.米国におけるデータ漏洩の平均コストは948万ドル

IBMの「2023年のデータ侵害のコスト」レポートによれば、米国のデータ侵害の平均コストは948万ドルで、わずかに増加しています。国際的には、データ侵害の平均コストは445万ドルで、前年比で2.4%増加し、中東地域は8%以上増加しました。

英国は正しいことをしているようだ。2022年、英国のデータ漏洩の平均コストは505万ドルだったが、2023年には平均421万ドルと16%以上減少した。

4.データ侵害のコストは、500〜1,000人の従業員を持つ中型企業では21.4%増加しています。

大企業ではデータ侵害のコストが減少していますが、小規模企業は逆の状況です。IBMの2023年のデータ侵害コストに関する報告書によれば、500-1,000人の従業員を持つ組織ではコストが21.4%増加し、500人未満の企業では13.4%増加しました。

5.1人の健康記録の平均コストは675ドルです。

米国の医療記録は高額な価格タグを持っており、この場合、1つの医療記録あたり675ドルです。これは、2023年のForgeRock Identity Breach Reportによるものです。しかし、なぜこれらの記録がサイバー犯罪者にとって非常に価値があるのでしょうか?それは、使用、交換、または販売できる豊富な情報を含んでいるからです。

特に、被害者の社会保障番号と生年月日という2つの重要な情報が該当します。これらのデータは永続的なものであり、サイバー犯罪者によって保存され、悪用される可能性があります。これらのデータは、侵害された企業が被害者に提供するであろう信用モニタリングの購読期間を(わずかな期間であることが多い)待つだけで、犯罪者にとって使用可能になります。そして、被害者が気付くことなく、おそらくは遅すぎるまで、その個人データを自由に使用できるでしょう。

サイバー犯罪統計サイバー犯罪の収益性を見る

サイバー犯罪統計の次は、サイバー犯罪の被害額について紹介する。

2023年上半期、組織はランサムウェア攻撃で4億4491万ドルを支払った。

Chainalysisによれば、2023年の年間ランサムウェア仮想通貨犯罪は増加傾向にあり、2022年の報告額を大きく上回ると予想されています。2023年の上半期だけで、仮想通貨を利用したランサムウェアによる収益は450百万ドルに達しました。

もし今のペースが続けば、2023年には攻撃者が犠牲者から約9億ドルを要求する可能性があります。これは2022年のランサムウェア収益の5億ドルを大きく超えますが、2021年の記録的な9億3900万ドルにはまだ及びません。

7.Qilin、ランサムウェア・アズ・ア・サービスの顧客が身代金支払いの最大85%をポケットにできるようにする

上記の数字からも分かる通り、ランサムウェアの提供サービス(RaaS)は、サイバー犯罪者にとって収益性の高いビジネスモデルとなっています。サイバーセキュリティ企業Group-IBの研究者は、Rustプログラムをベースにしたランサムウェアを使用し、攻撃戦略をカスタマイズして成功率を最大化するQilinというRaaSグループに潜入しました。彼らは、このグループが通常、50,000ドルから800,000ドルの範囲の身代金を要求していることを発見しました。

もちろん、犯罪者が被害者から得ることができる身代金が高いほど、RaaSユーザーにとっての報酬も大きくなります:

- 3,000,000ドル未満の身代金の場合、アフィリエイトと呼ばれる顧客は総額の80%を受け取ることができます。

- 3,000,000ドル以上の身代金の場合、アフィリエイトの収益は85%に増加します。つまり、500万ドルの身代金の場合、彼らのシェアは4,250,000ドルになります。

Kasperskyによると、過去7年間に同社のデジタルフットプリントインテリジェンスチームが観察したマルウェアサービス関連のインシデントのうち、ランサムウェアファミリーが58%を占めています。

8.ロビン・バンク、1つのフィッシング・キットに月300ドル以上を請求

Phishing-as-a-Service(PhaaS)やフィッシングキットは、犯罪者にとって収益性の高いビジネスです。これらのサービスとキットを使用することで、詐欺師は銀行や大手企業などを偽装し、人々からお金や資格情報をだまし取ることができます。CNBCによると、カリフォルニアの小規模ビジネスオーナーであるクリス・マレナックス氏は、フィッシングキットを使用してJPモルガン・チェースの詐欺部門を偽装したサイバー犯罪者によって12万ドルをだまし取られました。マレナックス氏はその一例に過ぎませんが、未報告の被害者も多く、彼らのフィッシング被害のストーリーは非常に悲惨です。

9.サイバー犯罪の求人情報には、月給20,000ドル以上の約束がある。

Kasperskyの調査によれば、サイバー犯罪者たちは、開発者、アナリスト、リバースエンジニアなどの関連する役割を募集しています。一部の求人はフルタイムまたはフレックスタイムの仕事を提供し、有給休暇(PTO)や病気休暇などの誘惑的な福利厚生も提供されることがあります。

しかし、これを読んで自分の仕事を辞めて、サイバー犯罪の道に進んで大金を稼ごうと考えるなら、考え直すべきです。これらの仕事に就く人々が稼ぐお金は、報告書に記載されているように、法的領域内の他の仕事と同じくらいであることが多いです。「多くの人々は、簡単にお金を稼げることと多額の収益を期待して引かれます。しかし、これはしばしば幻想に過ぎません。ダークウェブで提供される給与は、合法的に稼げるものとあまり変わりません。さらに、報酬の水準は経験、才能、仕事にどれだけエネルギーを投資するかに依存します。」

加えて、法律を犯すことになり、多くのリスクが待ち受けています。ですので、合法的な仕事にしがみついて日常業務を続けることが賢明です。そして覚えておいてください、シェイクスピアは「すべてが光り輝いているわけではない」と書いています。

サイバー犯罪統計:攻撃頻度と被害者について。

サイバー犯罪の統計から、誰がサイバー犯罪の被害にあっているのか、また、どれくらいの頻度で犯罪が行われているのかを見てみよう。

10.毎時91人がサイバー犯罪の被害にあっている

Surfsharkによると、2001年から2021年までの間に、サイバー犯罪の被害者数は1時間当たりの推定6人から同じ期間に90人以上に増加しました。ただし、これは報告されたサイバー犯罪に基づいている可能性が高く、報告されなかったり発見されなかったサイバー犯罪を考慮していません。ただし、この結論に至った方法に関する詳細情報が提供されていないため、もう少し詳細な情報があればよいと思います。

11.毎秒近く発生しているビジネスメール詐欺の成功例

FBIの2022年のインターネット犯罪報告書によれば、21,832件の報告されたBEC攻撃が2022年に21億7,000万ドルの損失をもたらしました。これは、1日あたり平均7,397,260ドル、1時間あたり308,219ドル、1分あたり5,136.98ドルに相当します。

報告された事件の数に基づいて計算すると、これは1秒ごとに成功するBEC攻撃と同等です。しかし、多くのBEC攻撃はさまざまな理由(恥、罪悪感、恐れなど)でIC3や他の法執行機関に報告されないため、実際の数字はおそらくはるかに高いでしょう。

12.FBIのIC3報告によれば、毎日少なくとも6件のSIMスワッピング攻撃が発生している。

ある日職場にいると、突然、あなたの携帯電話がプロバイダーのセルラーネットワークに接続されていないことを示す表示が出るかもしれません。これはSIMスワップ攻撃の被害者にとっての現実です。FBI IC3の2022年のインターネット犯罪報告書によれば、2022年には2,026件のSIMスワップ攻撃が報告されました(未報告のケースは数多く存在します)。

SIMスワップは、サイバー犯罪者が標的の電話サービスに不正にアクセスするために使用する手法で、SIMカードデータを犯罪者の保有するデバイスに移行させることで実行されます。一旦電話番号が制御されると、その番号に関連付けられた多要素認証(MFA)を持つアカウントが脆弱になります。

13.組織の91%が1つ以上のサイバー事件または侵害を経験していると報告

Deloitteの2023 Global Future of Cyber Surveyによれば、サイバーインシデントや侵害を経験した組織が増加しており、特に大規模な組織に影響を与えています。この調査は、年間収益が5億ドル以上で従業員数が1,000人以上の組織を対象に実施され、2021年のレポートと比較して、侵害を経験した組織の数が3%増加したことを示しています。

ただし、この数字は侵害を公に認める組織の数に過ぎず、実際の被害の規模を反映しているわけではありません。実際には、侵害を認めない組織や、侵害に気付いていない組織も多く存在する可能性があります。サイバーセキュリティの脅威がますます進化している中で、組織は侵害の検出と対策に注力する必要があります。

14.アメリカ人の36%が1つ以上のサイバー犯罪の被害にあったと報告

合衆国国内でのサイバー犯罪被害者は3人に1人とされ、National Cybersecurity AllianceとCybSafeによる共同の「2023年年次サイバーセキュリティの態度と行動レポート」により明らかにされました。そのため、アメリカの調査参加者の61%がサイバー犯罪の被害に対する不安を感じていることは理解できます。また、この懸念は全世界で感じられており、昨年と比較してサイバー犯罪の被害に巻き込まれる可能性を感じている人々の総数が7%増加しました。調査によれば、各国の参加者の半数がサイバー犯罪者の潜在的な標的と考えており、サイバーセキュリティ対策の強化がますます必要とされています。

15.2022年、2,025の米国の学校、大学、カレッジがランサムウェア攻撃に直面

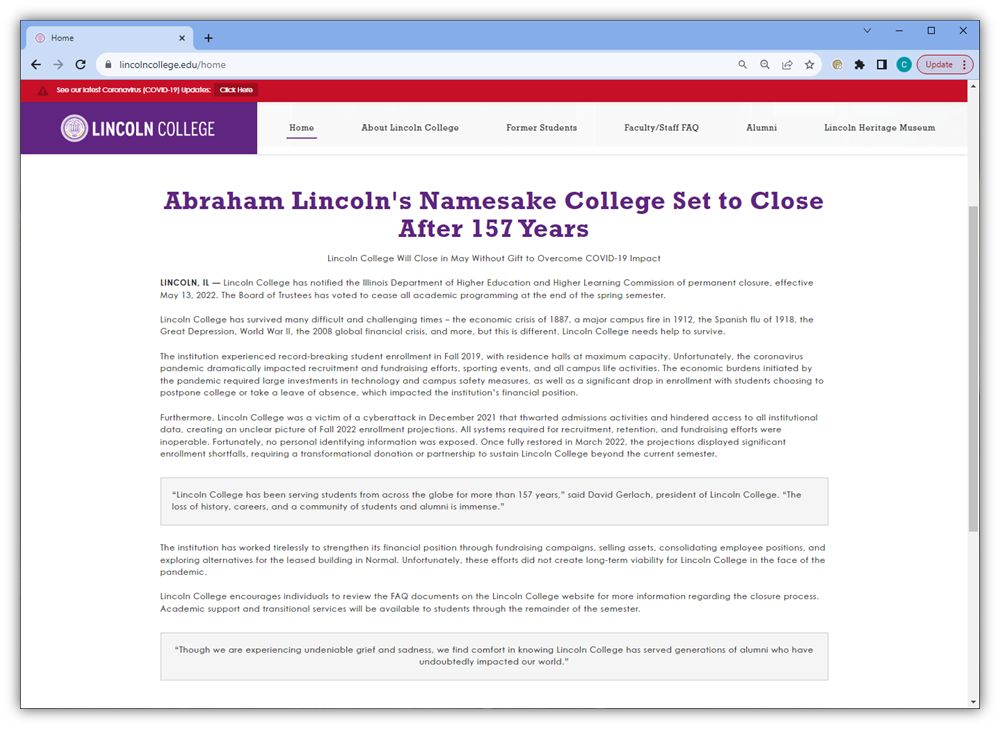

2022年には、教育セクターの89組織と学校地区がランサムウェアに影響を受け、44の大学と大学院、および1,981の学校が被害を受けました。これはEmsisoftの「The State of Ransomware in the US: Report and Statistics 2022」によるもので、2021年の88組織と学校地区(26の大学と大学院、1,043の学校を含む)と比較して増加しました。また、歴史的な黒人大学であるリンカーン・カレッジは、COVID-19パンデミックと2021年12月のランサムウェア攻撃による経済的および入学関連の問題から閉鎖を余儀なくされました。

ブロックされたデータを復元するために10万ドルを支払ったにもかかわらず、同校のニーズはあまりにも大きく、春学期末に閉鎖を余儀なくされた。

サイバー犯罪統計誰がやった?サイバー犯罪統計:犯人は誰か?

私たちはこの3つのセクションで、大きな数字が飛び交うのを目にしてきた。しかし、このような攻撃や侵害の多くは誰の仕業なのでしょうか?サイバー犯罪統計のこのセクションでは、脅威の主体やその他の参加者(意図的なものも無意識のものも)について見ていきます。

16.データ漏洩の74%は「人」が最大の要因

Verizonの2023 DBIRデータによれば、調査対象となったデータ侵害の74%は、人間の要素が関与していました。これは、外部の脅威アクター(つまり、組織外の者)と、さまざまな手法を使用した内部の脅威アクター(盗まれたまたは不正に取得された資格情報、エラー、特権の誤用、またはソーシャルエンジニアリング)の組み合わせです。

したがって、サイバー防御を向上させ、自社の「人間のセキュリティフォールト」を強化するための対策を講じることはできますが、人間の性質に起因するためにコントロールできないリスクが常に存在することを忘れてはなりません。

17.データ漏洩の83%に外部の脅威者が関与

予想通り、Verizonの研究者が2023年のデータ侵害調査レポートで分析したデータ侵害の圧倒的多数は、第三者の悪意のあるアクターによるものでした。つまり、2021年11月1日から2022年10月31日までの期間に発生した5,199件の分析済みデータ侵害のうち、4,315件以上が外部の悪党によるものでした。これは、内部の脅威アクターが占める19%とは対照的です。内部の脅威アクターは意図的な害だけでなく、誤りも含まれます。この割合は、昨年のレポート(Verizonの2022年データ侵害調査レポート)と比較してわずかに上昇しており、昨年の報告では内部の脅威が事件の18%を占めていました。

18.国家による重要インフラへの脅威は2022年に40%に増加

MicrosoftのDigital Defense Report 2022によれば、国家主導の攻撃の脅威が増加しており、特に通信インフラ、金融サービス、情報技術(IT)、輸送システムなどの主要な重要インフラ産業に焦点を当てています。特に、ITサービスプロバイダーはサイバー犯罪の非常に魅力的な標的であり、彼らの役割における信頼性とアクセスレベルを考えると、攻撃者は彼らを使用して下流のクライアントへのアクセス経路として利用します。Capterraの調査によれば、ビジネスの61%が過去12か月間にソフトウェアサプライチェーン攻撃の影響を受けており、2018年から2022年までの間に、Microsoftは国家主導のサイバー脅威活動に関する通知を顧客に67,000回以上提供したと報告されています。

サイバー犯罪の統計攻撃者の手口を分析する

今、多くのサイバー犯罪の責任者とそのコストについての情報を把握しました。次に、これらの攻撃がどのように頻繁に発生するかに関するサイバー犯罪統計に移りましょう。

19.第三者を標的にした攻撃と侵害が3桁増加

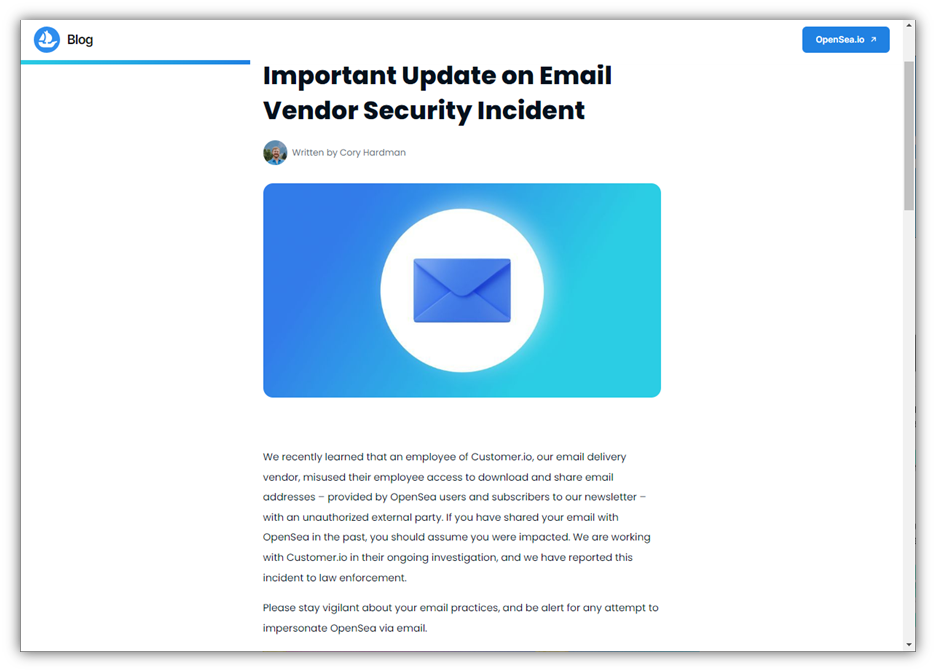

企業を攻撃するための一般的なサイバー攻撃手法の一つに、別の企業を標的にして攻撃する方法があり、これはしばしば成功します。ForgeRockのレポートによれば、2022年にはサードパーティによる機密データの盗難による侵害が136%増加しました。具体例として、MOVEitやOpenSea APIのようなサードパーティを介してビジネスが標的にされるケースが挙げられます。

20.データ漏洩の49%は盗まれた認証情報が原因

Verizonの2023 DBIRによれば、同社が分析したデータ侵害のほぼ半数は盗まれた資格情報の使用に関与していました。報告書によれば、「過去5年間で資格情報の盗難が最も一般的な侵入ポイントとなり、資格情報の使用が急増してきました。」

資格情報を盗まれた場合、悪意のある者は裏口をこじ開けるのではなく、実質的には正面玄関を通るようなものです。特にウェブアプリケーションに関連する攻撃では、この脅威が高まります。Verizonによれば、彼らが分析したウェブアプリケーション攻撃の86%が、侵害された資格情報の使用に関与していました。

21.セキュリティ・リーダーの71%がアカウント乗っ取りのターゲットになった

電子メールを利用した攻撃は、ビジネスに重大な被害をもたらす可能性があります。Tessianの報告によれば、2022年においてサイバーセキュリティのリーダーのうち7人に1人が高度な電子メール攻撃の被害に遭い、その結果、彼らの資格情報が漏洩しました。アカウントが乗っ取られると、他の攻撃を仕掛けたり、他のサイバー犯罪を実行するためのプラットフォームとして悪用される可能性があります。例えば、攻撃者はあなたの電子メールアカウントを使用して、同僚にフィッシングメールを送信し、顧客に偽の請求書を送り、同僚を機密情報の送信や送金に騙すことができます。

22.GitHubにおけるハードコードされた秘密の公開が67%増加

GitGuardianの「The State of Secrets Sprawl 2023」レポートによれば、シークレットの管理とセキュリティに関して深刻な問題が浮き彫りになっています。この最新レポートによれば、2022年にはGitHubに1000万ものシークレット(300万個の異なるシークレット)が公開され、2021年と比較して増加傾向にあります。また、2021年から2022年だけでなんと102.7億ものコミットがスキャンされました。

この報告書によれば、GitHubの著者の10人に1人がプラットフォーム上でシークレットを公開しており、その中には1330万人の異なる著者のうち135万人が含まれています。では、シークレットの過剰な公開が最も多かった国は何でしょうか?それは、順にインド、中国、そしてアメリカです。

23.外部ソフトウェアのエクスプロイトの80%は公知であったが、緩和されていなかった

悪意のある者は、新たな攻撃手法を開発するのではなく、以前に公表された攻撃手法を悪用することが多いという調査結果があります。Arctic Wolf Labsの「State of Cybersecurity 2023 Trends」レポートによれば、2022年に使用された外部ソフトウェアの脆弱性のうち、4つは前年に公表されたものであることが示されています。

24.少なくとも75%のランサムウェア攻撃は攻撃面の露出から発生。

2023 Unit 43 Ransomware and Extortion Reportによれば、PaloAltoのUnit 42 Incident Response(IR)チームが2022年に対処したランサムウェア攻撃の3分の1は、脆弱なIT環境が原因で発生しました。最も一般的な攻撃手法の一つは、期限切れのデジタル証明書の不適切な管理でした。

25.二重恐喝ランサムウェア攻撃、2021年に約500%増加

従来のランサムウェア攻撃ではデータを暗号化して身代金を要求していましたが、最近ではダブルエクスターションと呼ばれる手法が増加しており、データを盗み出し、支払いがない場合にはデータを公開する脅迫が行われています。この手法を積極的に採用している一部のランサムウェアグループには、AvosLocker、Karakurt、LockBitなどがあります。

26.ランサムウェアは最短4分9秒でデータを暗号化できる

Splunkは、ランサムウェアの暗号化速度を測定するために実験を行いました。彼らは10のランサムウェアファミリーから数百のバリアントを使用し、53 GBに及ぶ98,561の文書とファイルのテストサンプルを使用しました。結果として、暗号化にかかる合計時間(TTE)は、最短で4分から最長で3時間半まで幅広く、中央値は42分でした。これは、組織が暗号化が完了する前に対応する時間が非常に限られていることを示しています。

どちらが先か?ロックビットだLockBitが最速で、最短のサンプル実行は4分9秒で、最大で1秒あたり396回の暗号化を行い、中央値の所要時間は5分50秒でした。

| 家族 | 期間中央値 |

| ロックビット | 5分50秒 |

| バブク | 6分34秒 |

| アバドン | 13分15秒 |

| リューク | 14分30秒 |

| レビル | 24分16秒 |

| ブラックマター | 43分3秒 |

| ダークサイド | 44分52秒 |

| コンチ | 59分34秒 |

| メイズ | 1時間54分33秒 |

| メスピノーザ(PYSA) | 1時間54分54秒 |

| 中央値の平均 | 42分52秒 |

27.2022年、攻撃者のクリプトジャッキング攻撃への依存度は36%増加

SonicWallの2023 Cyber Threat Reportの調査によると、クリプトジャッキングの件数は2021年の7,800万件から2022年には1億590万件に増加し、最も被害が大きかった月は2021年12月だった。クリプトジャッキングとは、デバイスを使って暗号通貨を盗むサイバー攻撃の手法である。

サイバー犯罪統計:組織の攻撃、事件、侵害への対応

サイバー犯罪の統計は深刻な問題を示唆していますが、SECは企業に対しサイバー事件の開示を義務付ける規定を採用し、これにより過去数年間でサイバー事件にどのように対応してきたかが変わる可能性があります。過去の統計データに基づいて、企業はサイバー攻撃への対応において改善の余地があることが示されています。今後はより効果的なセキュリティ対策の採用が求められます。

28.回答者の72%がデータ漏洩の非開示を認める

この情報によれば、Arctic Wolfeの2023年のサイバーセキュリティトレンドレポートによれば、10組織中7つは、データ侵害を顧客や保険プロバイダーに開示しない選択をしていると報告しています。その主な理由は、38%が評判への損害を恐れているからです。ただし、情報を隠す別の理由もいくつかあります:

- 彼らの統治法や規制にそれが必要ない場合。

- 従業員がそれが組織内での地位や将来のキャリア機会にどのように影響するかを心配していた場合。

- 保険政策の変更のリスクを避けたかった場合。

29.ランサムウェアの被害を受けた企業の83%が、少なくとも一度は身代金を支払う。

ExtraHopとWakefield Researchの2023 Global Cyber Confidence Indexレポートによれば、5つの組織のうち4つは、1回以上身代金を支払ったことがあります。米国では87%、英国では76%が支払いを行ったと報告されています。ランサムウェアの支払いが増加しているにもかかわらず、米国のFBIなどは支払いを避けるよう助言し、支払った企業の80%が再度攻撃されるデータも示されています。また、米国制裁対象の当事者に支払いが行われた場合、民事制裁が科される可能性が警告されています。

30.情報漏えいを受けた組織の57%が、高騰するコストを消費者に転嫁

IBMの2023年のデータ漏洩のコストに関する報告によれば、1つ以上のデータ漏洩を経験した多くの組織は、その結果、製品やサービスの価格を引き上げています。昨年の報告よりもわずかに減少していますが、組織の60%が価格を引き上げたと報告した昨年の報告を考えると、これは顧客や消費者に影響を与えるインフレーションやその他のコスト要因の増加を考えると厳しい状況です。

このようなことが起こらないようにしましょう。

100%無料の証明書ライフサイクル管理ベストプラクティスガイドで、貴社の名前をこのリストに載せないようにしましょう。

2022年のサイバー犯罪統計に関する最終考察

この記事は、最新のサイバー犯罪の統計情報を提供し、組織がサイバー攻撃にどのように対応し、防御を強化できるかについての洞察を提供しています。組織は常にサイバー犯罪者による攻撃にさらされており、防御策を強化することが重要です。これには強力なサイバーセキュリティポリシーの実施、デジタル証明書とPKIの適切な管理、適切な人材とツールの配置、セキュリティのためのリソースの割り当て、データの暗号化などが含まれます。サイバー犯罪の統計情報を理解し、組織のセキュリティを向上させるための対策を講じることが重要です。