新しいソフトウェアに潜む脅威

Cybersecurity Driveによると、Gartner社の調査によると、新しいソフトウェアにはサードパーティからのコードが40%から80%含まれているという。これにはランタイム、ライブラリ、コンポーネント、ソフトウェア開発キット(SDK)などが含まれる。つまり、自社のソフトウェアの信頼性だけでなく、サードパーティのコードに関連する未知の脅威についても心配しなければならなくなったということだ。さらに、ソフトウェアをより早くリリースしなければならないという企業へのプレッシャーから、その時間はどこにあるのだろう?

コード・サイニング証明書でソフトウェアに署名することで、エンドユーザーは、製品が改ざんされておらず、正当な個人または企業によって署名されていることを保証できます。コード・サイニング証明書で確認できないのは、ソフトウェアが安全であるかどうかです。あなたがソフトウェアに署名するとき、エンドユーザは、発行者であるあなたへの信頼のみに基づいて、あなたの製品を信頼することを選択します。では、どうすれば彼らの信頼を維持できるのでしょうか?

今日の安全なソフトウェア、明日の脆弱なソフトウェア

2023年第2四半期だけで、7,153の新たな共通脅威と脆弱性(CVE)が国家脆弱性データベース(NVD)に公開された。さらに、脅威行為者は、パッチが適用されていないシステムの古い脆弱性を執拗に悪用しています。このように脆弱性が急速に増加する中、課題は、既知の脆弱性を常に最新の状態に保ち、各脆弱性に関連するリスクを理解し、脆弱性を解決するか、脆弱性の悪用に成功した場合に関連する潜在的なリスクを受け入れるかについて、十分な情報に基づいた意思決定を行うことにあります。

脅威管理ソリューション

DigiCert は、これらすべての課題を解決するソリューションを持っています:それが DigiCert® Software Trust Manager です。DigiCert は、ソフトウェアサプライチェーンセキュリティのリーディングカンパニーである ReversingLabs 社と提携し、DigiCert Software Trust Manager に脅威検出と呼ばれる強力な新機能を導入しました。

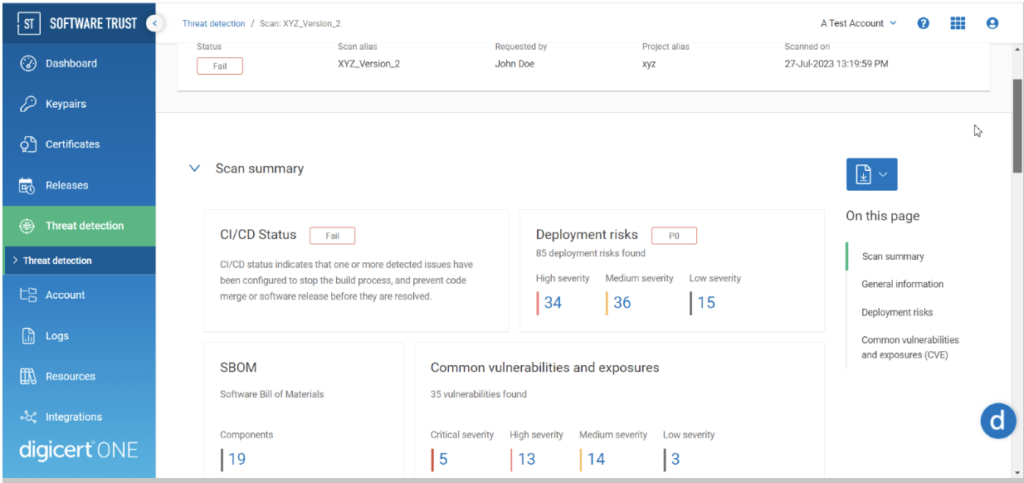

脅威検出機能により、リリース前にソフトウェアに含まれるすべてのコンポーネントをスキャンすることができます。これにより、開発者のコードとソフトウェアに統合されたサードパーティのコンポーネントの両方における脆弱性を特定することができます。

ソフトウェアのスキャンが完了すると、自動化ツールがバイナリを分解してサードパーティ、オープンソース、内部開発の依存関係を特定し、SBOM と SARIF レポートを生成する。2021年5月12日、米国のサイバーセキュリティ向上に関する大統領令14028が発表され、連邦政府のシステムで使用されるすべてのソフトウェアにSBOMを添付することが義務付けられました。これは貴社には適用されないかもしれないが、ソフトウェアとともにSBOMを配備することは、透明性を通じて信頼を構築するためのベストプラクティスと考えられている。

CVEの謎を解き明かす

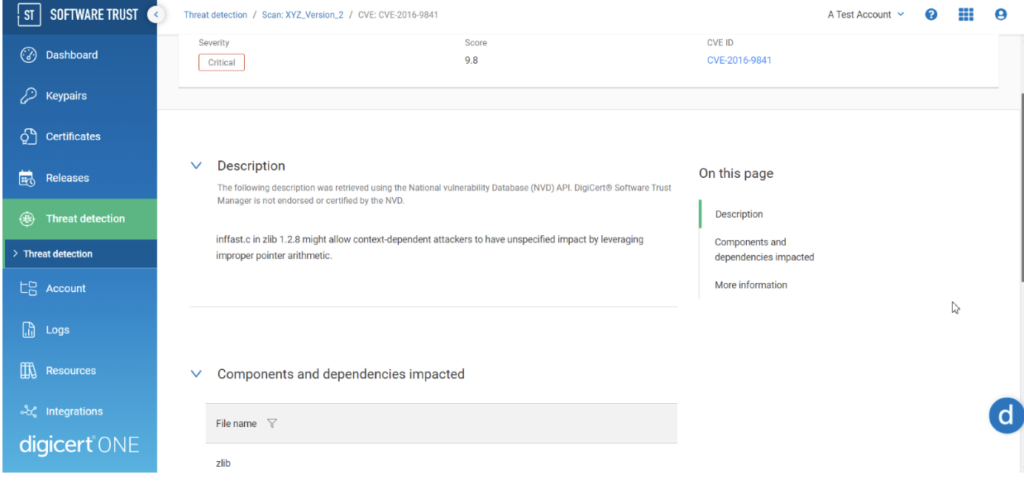

NVDは、一般に公開されているCVEを特定するのに非常に有用である。しかし、包括的な脆弱性管理をCVEだけに頼ることには限界がある。CVEには、誰かが脆弱性を報告する必要がある。報告されると、CVE割り当てチームとCVE番号付与機関(CNA)が脆弱性を審査し、CVE IDを割り当てます。このプロセス全体の結果、NVDで「既知の」脆弱性を公開するのが遅れることになります。NVDのアナリストは、脆弱性がNVDに公開されてから調査を開始します。このため、解決策がないまま、あるいはベンダーのパッチ待ちの状態で掲載されるCVEもあります。このようなさらなる遅延は、あなたが問題に対する明確な理解や解決策を得る前に、攻撃者に脆弱性を悪用する機会を提供することになります。

CVEの深刻度は、CVSS(Common Vulnerability Scoring System:共通脆弱性スコアリング・システム)を用いて計算されます。このスコアは多くの場合有用ですが、悪用が成功した場合に組織に与える潜在的な影響を完全に表しているとは限りません。Heartbleedは、過去10年間で最も有名な脆弱性の1つです。この脆弱性の悪用に成功すると、サーバーの秘密鍵が盗まれてしまいますが、当初CVSSスコアは10点満点中5点でした。このような問題に対処するため、DigiCert ソフトウェアトラストマネージャは、CVE スコアに寄与する要因の内訳と、これらの CVE リスク要因を評価する方法に関するサポート文書を提供しています。

さらに、DigiCert Software Trust Managerは、お客様のソフトウェアをCVEおよびReversingLabsが編集・管理する導入リスクのリストと照合します。ReversingLabsによるこの拡張分析には、ソースコードに存在するマルウェア、暗号化されていない秘密情報、IPアドレスのような特定可能な情報の識別が含まれます。

最も重要な資産を特定する

組織の目標、優先事項、業務内容を評価し、組織の評判にとって最も重要なソフトウェア・コンポーネントを決定する。例えば、GDPR、CCPA、HIPAAなどのプライバシー規制を遵守する組織であれば、データの機密性、完全性、可用性を確保することが最優先事項かもしれません。

脆弱性の優先順位付け

DigiCert Software Trust Managerは、脅威検出レポートを表示する使いやすいグラフィカルユーザーインターフェース(GUI)を提供します。このレポートは、特定の展開リスクまたは脆弱性を含むソフトウェア内のコンポーネントを特定します。展開リスクには、説明と ReversingLabs からの解決策が記載されています。CVE には、説明と、NVD で提供される可能性のある解決策やパッチへのリンクが表示されます。レポートでは、脆弱性とデプロイメント リスクを、その深刻度と悪用された場合の潜在的な影響に基づいて分類しています。

CVEに関連する重大度スコアとReversingLabsのデプロイメントリスクに関連する優先度レベルにより、リスクを受け入れてソフトウェアリリースを進めるか、レポートを使用して脆弱性解決の優先順位をつけるか、情報に基づいた意思決定を行うことができます。重要な資産に最も大きな影響を与える可能性のある脆弱性とデプロイメント・リスクを評価することで、最も脅威となる問題を特定し、最初に対処することができます。

クリティカルな脆弱性や導入リスクを解決することで、お客様とエンドユーザを悪用から保護する一方で、クリティカルでない欠陥を解決することで、製品の安定性を向上させ、ユーザエクスペリエンスを改善します。DigiCert Software Trust Manager は、貴社の評判を保護し、ソフトウェアの品質を向上させ、脆弱性が悪用された場合の影響から貴社と貴社の顧客を保護します。

顧客の信頼を維持する

ソフトウェアをリリースする前に、脆弱性と導入リスクをスキャンする。ソフトウェアをリリースする前に、ビジネスクリティカルな資産に最も重大な影響を与える脆弱性とデプロイメントリスクの解決を優先する。重要な脆弱性がないことを証明するために、SBOM または SARIF レポートをソフトウェアと一緒に出荷することで、透明性を高める。最後に、信頼を強化するために、ソフトウェアに署名とタイムスタンプを付けましょう。これにより、エンドユーザは、署名後にソフトウェアが侵害されたかどうかを確認することができます。

DigiCertにお任せください。DigiCert サポートにお問い合わせの上、デモをご請求いただくか、当社のドキュメントを参照して脅威検知の詳細をご確認ください。