DMARCの優れた特徴の1つは、RFC5322のID(friendly from)としてあなたのドメインを使用した送信元から送信されたメールに関連するフィードバックを得られることです。しかし、これは受信側のメールセキュリティプロバイダーが、受信メールに対してDMARC検証を行い、その結果を集計レポートの形で送信する機能を持っていることが条件となります。そのようなソリューションの一つが、CiscoのCloud Email Security (CES)である。

インバウンドメールのDMARC認証が有効になっている場合、CESアプライアンスは、インバウンドチェックの結果を含むDMARC集計レポートを送信するように設定できます。このデータは、ドメイン所有者がDMARC展開に取り組む上で非常に重要です。

これらのレポートは有用ですが、より有用なのは、誰がこれらのレポートを送信しているかを知ることです。レポートの送信元を知ることは、フォローアップが必要な場合に有益です。さらに、自分のドメインを偽装したインバウンドメールを自分自身に送信した場合に、簡単に特定することができます。

CESでは、デフォルトのレポートIDは、以下のような一般的な文字列から送信される。

hc1234-56.iphmx.com

CESの加入者であれば、これを自分のMXレコードと認識するかもしれない。他の人たち、特にCESに加入していない人たちにとっては、これはほとんど意味がありません。良いニュースは、この設定を変更することで認識できるようになることです。

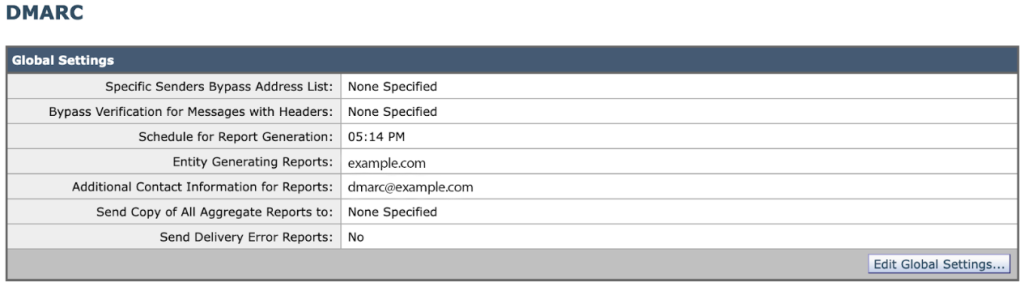

CESの管理者ポータル内で、以下を実行してください。

- メールポリシー -> DMARC

- グローバル設定の編集をクリックする。

- Entity Generating Reports(レポートを生成するエンティティ)」設定の名前を入力します。値として組織の有効なドメイン名を入力します。

- 変更を送信します。

この単純な変更は、dmarcianのようなプラットフォームを使用する場合にも有効です。あなたのユニークなレポーターに基づいてフィルタリングすることで、あなたのドメインになりすまして送信されたメールについて、合法的であるかどうかにかかわらず、有益なインバウンドビューを提供することができます。

この単純なフィルタは、DMARCに準拠させる必要があるインバウンドのみのソースや、特にDMARCポリシーの実施を進める前に、ブロックされていることを確認して確認したいインバウンドの脅威を特定するのに役立ちます。

詳細ビューアーの詳細については、こちらをクリックしてください。

私たちがお手伝いします

Brandkeeperでは、メールセキュリティの専門家チームによるDMARCの導入から運用サポート及びコンサルテーション行っています。一旦はDMARCの導入をやってみたが運用を断念したお客様、または、導入時点でいくつものハードルであきらめた企業様のサポートも行っています。

お気軽にご連絡ください