Dmarcianのシングルサインオン(SSO)サポートは、エンタープライズユーザー向けのSAML(Security Assertion Markup Language)バージョン2を活用しています。これは、既存の企業認証情報でサインインできるようにすることで、dmarcianアカウントへのアクセスを迅速化します。

dmarcianのSSOを使用すると、組織のセキュリティとアクセスポリシーを遵守しながら、dmarcianのすべてのアカウントへのSSOアクセスとユーザー権限を一元的に簡単に管理できます。

SSO設定の詳細に入る前に、まず基本的な概念と用語について説明します。

認証

認証は、通常ログイン・プロセスを通じて、ユーザがシステム内でどのように識別されるかを定義する。従来は、ユーザは認証クレデンシャル(ユーザ名とパスワード)を提供するアカウントに登録し、それを使用してログインする。

これまではこれで十分でしたが、限界があります。例えば、あなたの会社にdmarcianにアクセス権を与えたい従業員が数人いる場合はどうなるでしょうか?以前は、その従業員を新規ユーザーとしてアカウントに追加し、それぞれの認証情報を持たせるしかありませんでした。ユーザーにとって、また複雑なパスワードを覚えておくのは不便なので、異なるアプリケーションの多くの登録に同じパスワードを使う傾向があり、1つの認証が発覚するとアカウントがハッキングされる可能性が高くなります。

統合アイデンティティ

Federated Identity は、ユーザーが社内で使用するアプリケーションごとに異なる認証情報を持つという問題を解決するのに役立つ。各アプリケーションにユーザ資格情報を保存させる代わりに、企業は中央の ID インフラストラクチャ(ID プロバイダまたは IdP)を使用し、サードパーティがユーザを安全に認証できるようにすることができる。これが、SAML(Secure Assertion Markup Language)などの連携プロトコルの誕生につながった。

以下は、このハウツーで使用する一般的な用語である。

- サービスプロバイダー(SP)は、サービスを提供するエンティティであるdmarcianです。

- ID プロバイダ (IdP) は ID を提供するエンティティである。このハウツーでは IdP に Okta を使用するが、プロセスは SAML をサポートする他のオプションと同様である。

- SAMLリクエスト(認証リクエストとも呼ばれる)は、ユーザーがdmarcianにログインしたいときにdmarcianがIdPに送信するものです。

- SAML レスポンスは、ユーザー認証に成功すると IdP によって生成されます。これには、たとえば電子メールなど、認証されたユーザーに関連する情報が含まれます。このレスポンスはdmarcianに送信され、認証されたユーザーが誰であるかを通知し、アクセスを許可します。

基本的なことがすべてできたので、次はSSOを設定しよう!

SSOの設定方法

このハウツーでは、アイデンティティ・プロバイダとしてOktaを使用するが、他のIdPでも手順は同様である。Microsoft Office 365(Azure AD)に特化した設定手順は、こちらを参照してください。

ステップ1 – dmarcianをIdPに追加する

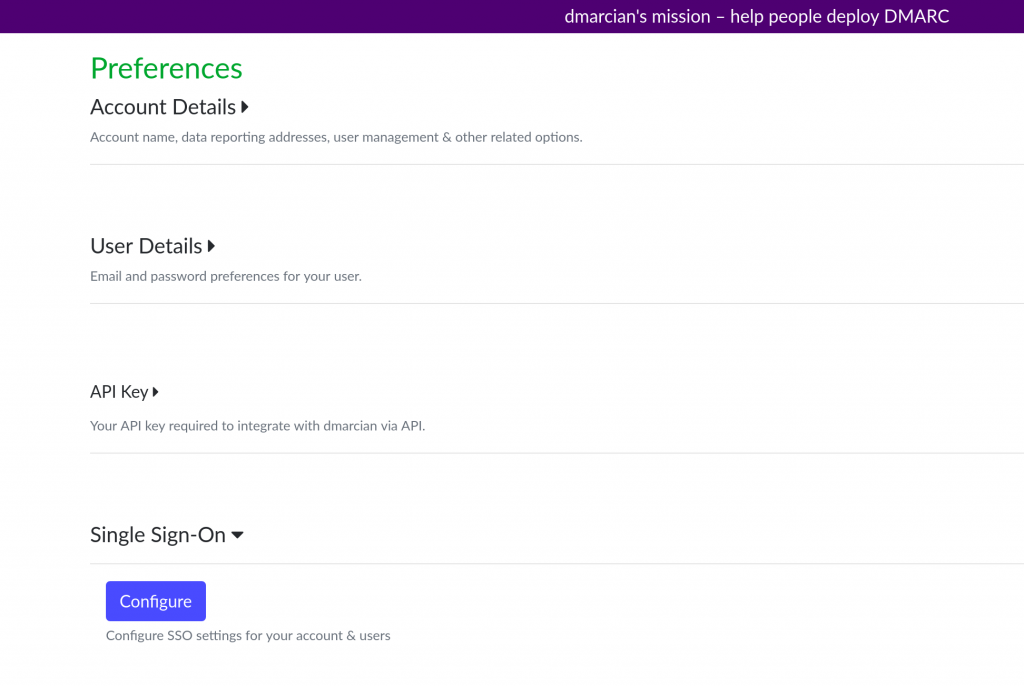

- dmarcianにログインし、右上のユーザープロファイルに移動し、”環境設定 “を選択します。

- Single Sign-Onセクションの “User Settings & Info “にある “Configure “ボタンをクリックします。

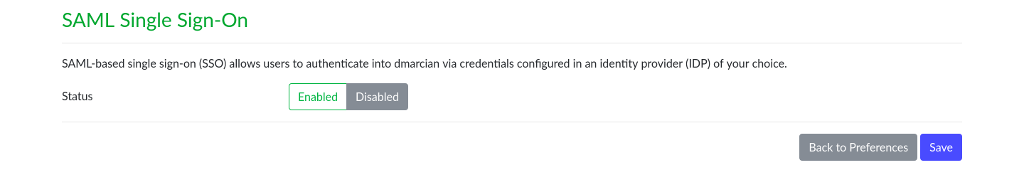

- 新しい SAML Single Sign-On 設定ページが表示され、デフォルトでは SSO が無効になっています。

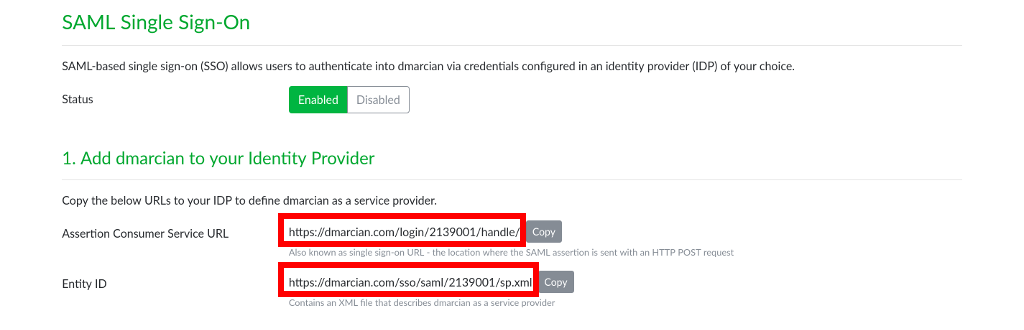

- Oktaにサービスプロバイダとしてdmarcianを追加する際に、SSO設定ページからいくつかの情報をコピーする必要があるため、SSO設定ページは開いたままにしておきます。

- この公式ガイドに従って、dmarcianをOktaに追加してください。

ステップ 8 で、シングルサインオン URL として Assertion Consumer Service URL を、Audience URI (SP エンティティ ID) としてエンティティ ID を貼り付ける。

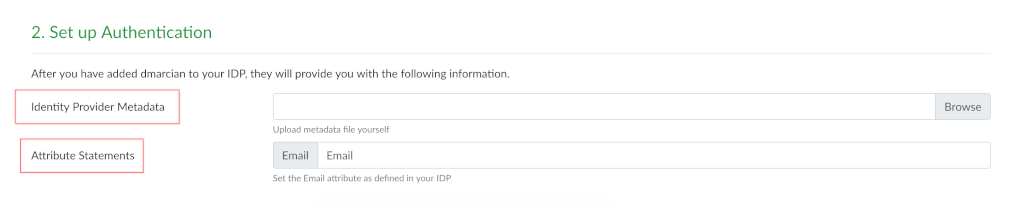

ステップ9では、属性ステートメントとして少なくともユーザーEメールを追加し、提供した名前を必ず保存することを忘れないでください。

ステップ 11 – Identity Provider メタデータファイルをダウンロードして保存します。

Single Sign-Onセクションの “User Settings & Info “にある “Configure “ボタンをクリックします。

ステップ2 – dmarcianで認証を設定し、ログインURLを変更する。

素晴らしい!OktaがdmarcianをSPとして認識するように設定できたので、dmarcianでの認証プロセスを設定できます。次のステップに進んでください。

- dmarcian の SAML Single Sign-On 設定ページに戻る(前のステップでは開いたままにしておいた)。

- IdPメタデータファイルを直接アップロードします。また、Oktaで設定したemail属性のステートメント名を必ず記入してください。

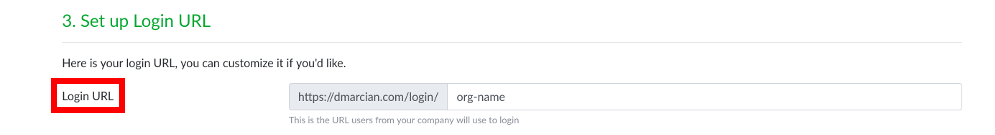

- あなたの会社のユーザーがdmarcianにログインするために使用するログインURLを変更します(オプション – URLがどのように見えるかを気にしない場合は、いくつかのデフォルト値を提供します)。

- 保存をクリックします。エラーがなければ、SSO設定は完了です!

ステップ3 – ユーザーの追加、アクセスコントロールの設定、ログインURLの通知

認証プロセスが設定されましたが、IdPを通してdmarcianにログインできるユーザーを追加する必要があります。これは、アプリケーションを使用できるユーザーを完全にコントロールできるように、私たちが決めた厳格なポリシーです。

Manage Settings -> User Managementに移動して、ユーザーリストを整理してください。

各ユーザーがdmarcianで何ができるかを設定するには、[設定の管理] -> [アクセス制御]に移動します。

おめでとうございます!

シングルサインオンの設定に成功しました!

Microsoft Office 365(Azure AD)でdmarcian SSOを設定する

当社のSSOはAzureのマーケットプレイスでアプリとして提供されており、ここから直接設定することができます。

注:チュートリアルでは、アプリの全体的な統合について説明しており、すべてのリージョンへのURLが含まれています。

私たちがお手伝いします

Brandkeeperでは、メールセキュリティの専門家チームによるDMARCの導入から運用サポート及びコンサルテーション行っています。一旦はDMARCの導入をやってみたが運用を断念したお客様、または、導入時点でいくつものハードルであきらめた企業様のサポートも行っています。

お気軽にご連絡ください