最近のメールセキュリティ・エコシステムにおける議論では、Googleグループに送信されたメールのGoogleの処理に関するセキュリティの抜け穴が強調されている。この問題は、特にDMARCポリシーがp=quarantineまたはp=rejectに設定されているドメインからメールが送信された場合に発生する。

Google Groupsの機能はメーリングリストと似ています。グループアドレスがメールを受信すると、Googleは元のFromヘッダーを保持したまま、各グループメンバーにコピーを転送します。このFromヘッダーは非常に重要で、受信者システムがDMARC準拠のためにチェックするドメインを決定するために使用されます。要するに、グーグルがこれらのメールを転送するとき、グーグルは転送されるドメインを偽装しているように捉えられます。これは、AOLやYahooのようなドメインで問題となり、受信側のシステムはGoogleが代理送信を許可されていないことを認識し、メールを拒否します。

Googleグループのメール転送を悪用する詐欺師の手口

- ドメインの取得:詐欺師はまず新しいドメインを取得し、DMARCポリシーにp=quarantineまたはp=rejectを設定する。

- メールの送信:その後、このドメインから様々なGoogleグループのアドレスにメールを送信する。

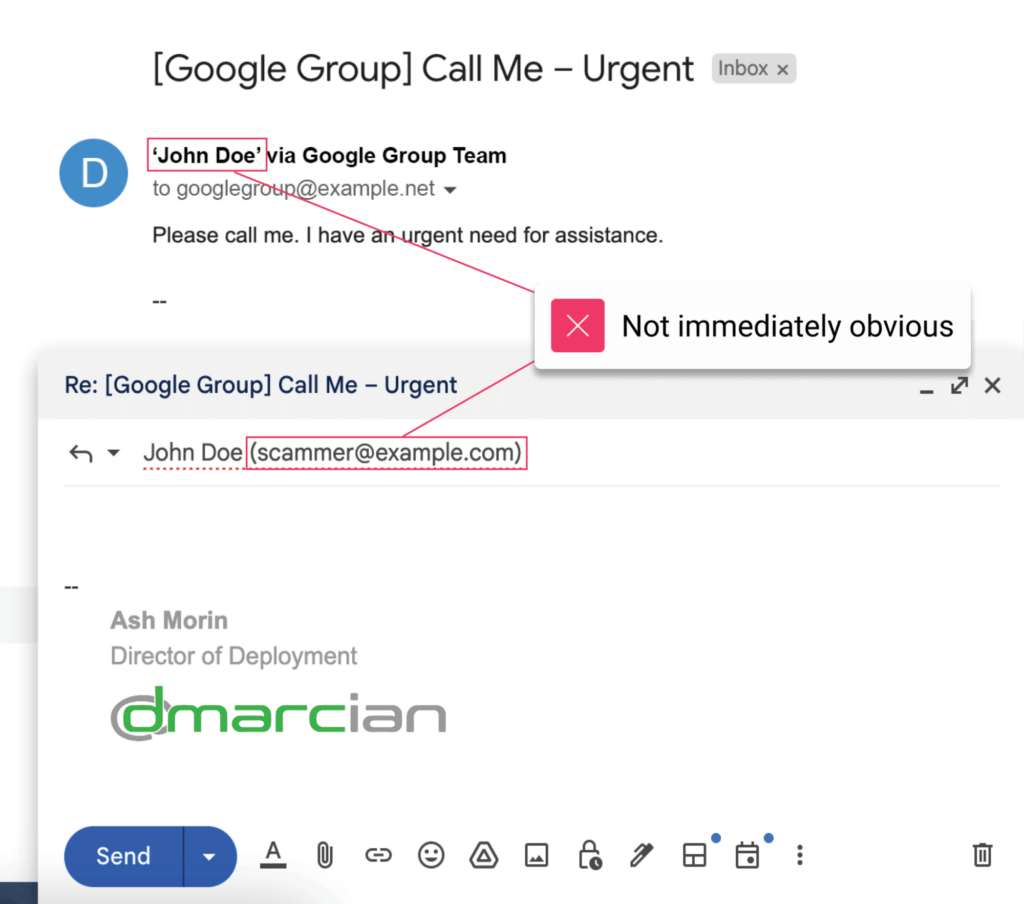

- Googleアドレスの書き換え:これらのメールがGoogleグループに届くと、Googleは自動的にFromアドレスをGoogleグループのものに書き換える。

- 紛らわしい返信先アドレス元の送信者(詐欺師)のドメインが返信先にこっそり含まれている。

- 認証をパスする:Googleの書き換えにより、メールはSPFとDKIMの認証チェックをパスし、正当なものに見える。

この手口は、グーグルのメール処理を悪用し、「via」機能を使ってすべてのメール認証基準をパスすることで、受信者を欺く目的で正当性を偽る。

この問題は、AOLとYahooがp=reject DMARCポリシーを2014年に初めて採用した事で顕著になった。グーグルはこれに対し、DMARC保護下にあるドメインからの転送メールをグーグル・グループが処理する方法を変更した。グループのアドレスと一致するように “from “アドレスを書き換え、元の送信者のアドレスの “reply-to “ヘッダーを追加し始めたのだ。このアプローチはGoogleだけのものではなく、L-SoftのLISTSERV電子メール・リスト管理ソフトウェアを含む多くのメーリング・リスト・サーバーが同様の慣行を採用している。

この行動に対する懸念は10年近く前に提起された。それ以来、何が変わったのだろうか?まず、DMARCの重要性を強調する米国BOD18-01のようなイニシアチブもあり、DMARCの認知度と採用率が高まっています。

では、これはあなたにとって何を意味するのでしょうか?この責任は、Googleグループとメーリングリストのオーナーにあります。もしあなたがGoogleグループを管理しているのであれば、以下のことを考慮してください。

- Googleグループと共有メールボックスのどちらが最適かを評価する。

- グループを公開する必要性を評価する。投稿を組織のメンバーに制限した方が安全かもしれない。

- ユーザーの意識を高める。従業員が他のアドレスを「経由」してメールを受信する際に注意できるよう、トレーニングモジュールを導入する。

最終的には、”自分の組織にとって重要なメールチャネルを管理するのにメーリングリストを使うだろうか?”と自問してみてください。もしその答えがノーであれば、そのような目的でGoogleグループを使うのは避けた方がよいでしょう。

ご不明な点がございましたら、お気軽にお問い合わせください。

メールセキュリティの専門家チームと、ドメインセキュリティを通じてメールとインターネットをより信頼できるものにするという使命を持つ弊社は、組織のドメインカタログを評価し、長期にわたってDMARCを実装・管理するお手伝いをします。

私たちがお手伝いします

Brandkeeperでは、メールセキュリティの専門家チームによるDMARCの導入から運用サポート及びコンサルテーション行っています。一旦はDMARCの導入をやってみたが運用を断念したお客様、または、導入時点でいくつものハードルであきらめた企業様のサポートも行っています。

お気軽にご連絡ください