セキュリティの決まり文句は、ユーザーが最も弱いリンクであるというものだ。もしそうでないとしたらどうだろう? アカウント乗っ取りやマルウェアとの戦いの最後の砦であるユーザーが、警戒心を持ち、詐欺に対してますます抵抗力を増しているとしたらどうだろう?

アカウント乗っ取り詐欺は、eコマース事業者やリテール銀行にとって巨額の損失源となっている。Javelin Strategy & Researchの2022年ID詐欺調査によると、アカウント乗っ取りによる損失総額は114億ドルで、前年比90%増となっている。この種の攻撃に対抗するため、大手小売業者や銀行はドメイン・ベースのメッセージ認証報告およびコンプライアンス(DMARC)を導入し、サイバー犯罪者が自社ブランドになりすますことを難しくしている。

しかし、DMARCはユーザーには見えないため、ユーザーはメール送信者が本物かどうかを知ることが難しい。ユーザは、最初の印象に基づいて、電子メールを信頼するか削除するかを瞬時に判断することがよくあります。このような認証プロトコルが可視化されていない場合、受信者はフィッシングやスパムと正当なメールを区別するのに必要な安心感を即座に得ることができず、ビジネスチャンスの逸失やセキュリティ侵害の可能性につながります。

受信者が本物の送信者となりすましの送信者を区別できるように、GmailやAppleなどのメールボックス・プロバイダは、メールがさまざまな認証チェックを通過した場合、受信者のメールボックスにメール送信者のロゴを表示する機能を実装している。これはBIMI(Brand Indicators for Message Identification)という技術名で、ユーザーに電子メールの真正性を視覚的に即座に示す手がかりを提供する。その結果、ユーザーが悪意のあるリンクをクリックしたり、悪意のある添付ファイルを開いたり、悪質な行為者と関わる可能性が低くなる。ユーザーは、より迅速に、より適切なセキュリティ上の判断を下すことができる。

DMARCとブランド・インジケータがアカウント乗っ取り対策にどのように役立つかをよりよく理解するために、2つのメールを検証してみよう。

2通のメールの物語

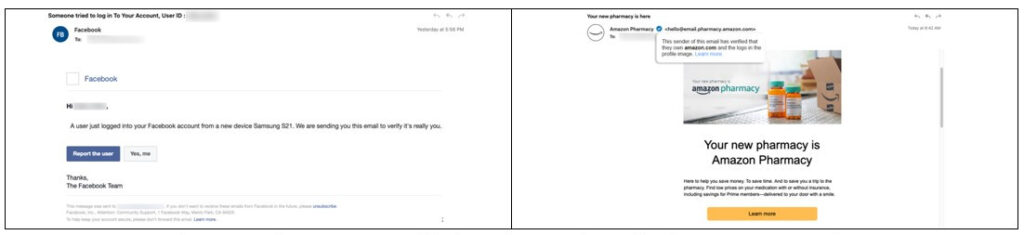

どちらのメールも私の迷惑メールフォルダーに届いたが、一方は悪意があり、一方はそうではない。前述したように、本物のメールとなりすましのメールを即座に見分けるための視覚的な指標はない。実際、私は最初アマゾンのメールを詐欺だと思った。なぜなら、予想もしていなかったし、メールのドメインが奇妙に見えたからだ。フェイスブックのメールは、フェイスブックのアカウントを持っていないので詐欺だとわかった。

合否認証テスト

受信サーバーが行った送信者認証テストの結果を見るには、メールヘッダーを分析する必要があった。電子メールのヘッダーは、荷物の詳細な追跡情報に似ている。ヘッダーには、メール送信者に関する情報、メールがどのようにルーティングされたか、途中の認証チェックの結果などが含まれている。

上記なし

DMARCに関連する電子メール認証チェックは、合格または不合格と考えられているが、合格、不合格、またはなしである。

以下は、偽Facebookメールのメールヘッダの関連部分である。

- 送信者IPは89[.]144[.]9[.]88です。

- smtp.mailfrom=inlkrqa.co.ukです。

- inlkrqa.co.ukは許可された送信者ホストを指定していません。

- dkim=none(メッセージは署名されていない)

フェイスブックの偽メールの場合、メッセージは存在しないドメインから送信されており、ドメイン所有者が許可された送信者を指定していない理由がわかる。ドメインがないということは、メールボックス・プロバイダが送信者を確認するための認証レコードがないということだ。先に述べたように、これらの情報はいずれも受信者が容易に閲覧できるものではない。

簡単なことなど何もない

以下は、一見正当なアマゾンの電子メールのヘッダーの関連部分である。

- 送信者IPは13[.]110[.]209[.]206です。

- smtp.mailfrom=bounce.email.pharmacy.amazon.com

- bounce.email.pharmacy.amazon.comは13.110.209.206を許可された送信者として指定します。

- dkim=pass(署名が確認されました)

これで、Amazonのように見えるメールは、bounce.email.pharmacy.amazon.comの代わりにメッセージを送信するように適切に設定されたメールサーバーから来たことがわかった。このドメイン名は長いし、Punycodeのおかげで、そっくりなドメインを見つけることに関しては自分の目を信じてはいけないことを学んだ。

送信者のIPアドレスを確認したところ、AmazonではなくSalesforceが所有していました。AmazonがSalesforceがホストする顧客マーケティングプラットフォームからこのメールを送信したと考えるのが妥当です。これが共有IPアドレスかどうかは分からないので、Salesforceは共有プラットフォームであるため、私はまだ疑っていた。最後に、「whois」を使って送信者ドメインの所有者を調べたところ、Amazon Technologies, Inc.であることが判明した。

私はまだリンクをクリックするつもりはない。このメールの信頼性に関して最初に抱いた疑念は、持続的な懐疑心を生み出した。そしてこれは、技術的な詳細をすべて掘り下げた後のことだった。私は通常、5秒以内にメールを読むか削除するかを決める。その判断には、その内容に興味があるかどうか、そして行動喚起をクリックするほど信頼できるかどうかを判断する時間も含まれる。

ラストワンマイル

明らかに、一般的な顧客は、メールの送信者を信用するかどうかを決めるために、ここまで調査することはないだろう。そのため、リンクをクリックして最善を願うか、メールを削除して次に進むかの2択になります。明らかに、顧客を引き付け、同時に詐欺を回避させようとする企業にとって、どちらも理想的な結果ではありません。BIMIがお手伝いします。

BIMIは、電子メールの信頼性を視覚的に示すことができるため、ユーザーは貴社の電子メールを信頼しやすくなり、犯罪者は貴社のブランドになりすますことが難しくなります。これは、ユーザーが電子メールを媒介とした攻撃の被害に遭う可能性が低くなるだけでなく、あなたの電子メールに関心を持つ可能性も高くなることを意味します。信頼できるものに惹かれるのは人間の性です。

下の2つのメールを比べてみてください。あなたならどちらを信用しますか?送信者の名前の隣にあるアマゾンのロゴ、チェックマーク、そしてアマゾンがドメインとロゴの所有権を証明したと説明するマウスオーバーのテキストに注目してください。

注:アマゾン薬局はBIMIを有効にしている。積極的な対応に賞賛を送りたい。

信頼を信じる

BIMIが送り手の信頼を伝えるためのものだとすれば、なぜBIMIを信頼しなければならないのか。

BIMIは、DMARCとベリファイド・マーク証明書(VMC)の組み合わせによって実現される。DMARCは、ドメインの所有者が、受信電子メールサーバーがドメインに対して認証できないメッセージをどのように処理すべきかについてのポリシー(拒否、隔離、またはなし)を公表することを可能にする。メールボックス・プロバイダは、ドメインの所有者がDMARCの実施(拒否または隔離)を有効にすることを望んでいる。それは、プロバイダが認証チェックに失敗したインバウンドメッセージを拒否することで、「クリーンなパイプ」を持つことができるからである。

VMCは、DigiCertが提供するパブリック・トラスト証明書です。ドメイン所有者がVMCを取得するには、ドメインと商標の所有権の検証を含むバリデーション・プロセスに合格する必要がある。

もちろん、サイバー犯罪者が企業体を作り、ドメインを購入し、そのドメインのSPF/DKIM/DMARCレコードを適切に設定し、商標を登録し、検証プロセスを経てVMCを受け取ることはできる。犯罪者は自分の身元を明かすことなく、手っ取り早く儲けたいので、そのようなことは起こりそうにない。また、VMCを取得するための検証プロセスにより、ブランドになりすますことは極めて難しくなります。

顧客をエンゲージする

アカウント乗っ取り詐欺は、小売銀行やオンライン小売業者にとって最大の懸念事項である。その多くは、なりすまし攻撃からブランドを守るためにDMARCを導入している。しかし、消費者は依然として、認証情報を流出させるフィッシングやマルウェア攻撃の被害に遭っている。BIMIとVMCは、消費者が信頼できるメール送信者からのメッセージを視覚的に確認できるようにすることで、企業が顧客を保護する方法を提供します。これは、経済的利益と社会的責任という二重のボトムラインを持つ行動である。BIMIをまだ有効にしていない、またはプロセスを開始していない組織は、今こそ動き出す時です。詳しくはFAQをご覧ください。