先週、リンクトインは大規模かつグローバルなサイバー攻撃の標的になった。

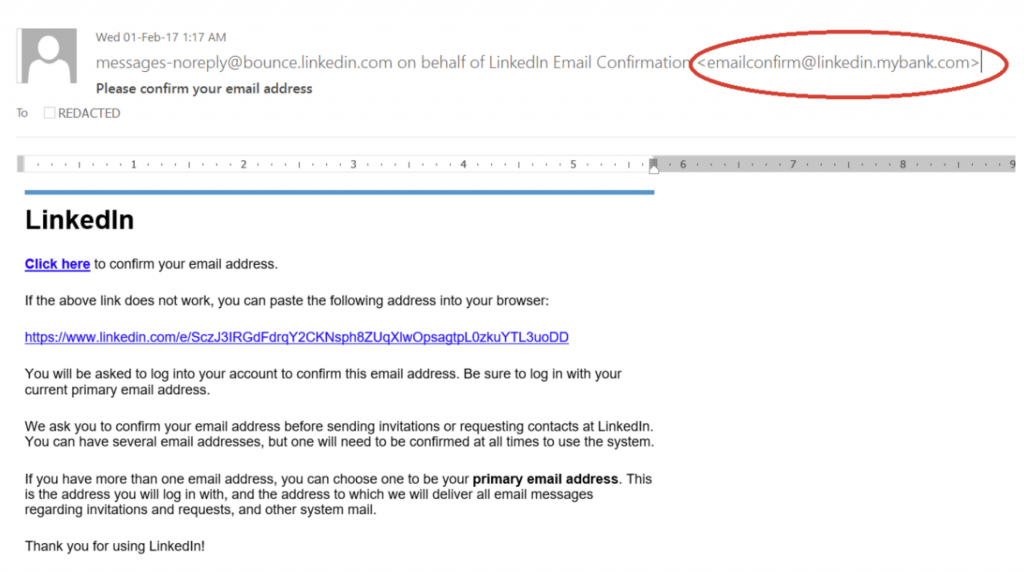

この攻撃は、本物のリンクトインのアドレス確認メールとほとんど同じように見えるフィッシングの形で行われた。

異なる点は2つだけである。

- メールは偽装されたサブドメインから送信された。

- HTML版メールの「Click Here」リンクから悪意のあるサイトへ誘導。

このサイバーセキュリティ攻撃は、「ここをクリック」というリンクをクリックすると、マルウェアがコンピュータにインストールされ、LinkedInの認証情報が盗まれるという仕組みになっている。この攻撃には、LinkedInの実際のウェブサイトは一切関与していない。この攻撃は、人々が電子メールが本物であると仮定することに依存している。

この種の電子メールによるなりすましは常に起こっている。今回の攻撃が特別なのは、その幅の広さにある。先週、膨大な数のdmarcianユーザーがlinkedin.example.org(example.orgはdmarcianユーザーのもの)という形式の悪用を目にした。悪用の第二波は、linkedin-sub.example.orgという形式をもたらした。ここで、sub.example.orgは本当のサブドメインである可能性が高い。

先週までは、dmarcianユーザーが大量の偽サブドメインを目にすることはほとんどありませんでした。このような事態が発生した場合は、ユーザーと協力して不正使用をブロックするポリシーを導入していました。先週は、dmarcianの全クライアントアカウントの42%以上がこの攻撃を受け、世界中の3,000以上のホストから10,000以上のユニークななりすましドメインが確認されました。このような不正利用の広がりは新しく、サブドメインの不正利用が主流になったと断言できます。

DMARCで偽のサブドメインを許可しない

DMARCには、偽のサブドメインの使用を許可しない機能があります。サブドメインの悪用が常態化しつつある今、私たちはdmarcianに変更を加え、より多くの人が導入プロセスの早い段階でサブドメイン保護を利用できるようにしています。

変更は、dmarcianユーザーを次のように導く。

- すべての正当なサブドメインに対して明示的なDMARCレコードを発行する。

- DMARCのサブドメインポリシータグを使用して、明示的なDMARCレコードを持たないすべてのサブドメインの使用を許可しない。

PARENT DOMAIN DMARC record: v=DMARC1; p=none; sp=reject; rua=...

SUB DOMAIN DMARC record: v=DMARC1; p=none; rua=...

サブドメインDMARCレコードは、DMARCレコード検出の仕組み上、sp=タグを使用する必要はありません。

上記のアプローチにより、ドメイン所有者は自分のペースでDMARCコンプライアンスに取り組むことができ、同時に(上記のLinkedInの悪用のような)偽のサブドメインの使用を禁止することができる。

私たちは、このようなサブドメインの悪用からお客様を守るためのDMARCプログラムを展開しています。DMARC導入のフロントエンドにおいて、この即時的な保護手段を積極的に導入することができます。お客様のドメインにおけるサブドメイン不正使用の防止に関する詳細については、弊社までお問い合わせください。

私たちがお手伝いします

Brandkeeperでは、メールセキュリティの専門家チームによるDMARCの導入から運用サポート及びコンサルテーション行っています。一旦はDMARCの導入をやってみたが運用を断念したお客様、または、導入時点でいくつものハードルであきらめた企業様のサポートも行っています。

お気軽にご連絡ください