今年初め、Anti-Phishing Working Group (AWPG)とdmarcianは、データセットのパターンを探し、何か興味深いものがないか確認する機会を得ました。私たちは、APWGのeCrime Exchange(eCX)脅威データ共有プラットフォームに含まれるフィッシングおよび悪意のあるIPデータセットのIPアドレスを、私たちのDMARCレポートのアドレスと照合し、重複があるかどうか、また重複がある場合はパターンを探すことにしました。これらはeCrime 2018で発表した結果です。

概要

dmarcianでは、お客様がDMARCでメールシステムをセットアップするのをお手伝いするだけでなく、生成される多数の集計レポートやフォレンジックレポートを処理しています。企業がDMARCの導入プロセスを進める際、これらのレポートを確認する際の最初の関心事は、お客様のドメインを名乗る正当なメール送信元がすべて適切に設定されているかどうかを確認することです。

しかし、あなたのドメインに代わって送信していると主張する他のIPアドレスはどうでしょうか?私たちはポリシーをp=rejectにすることで、そのようなメッセージは一切届かなくなったと知り、温かくてファジーな気持ちになります。私たちは、これらのIPアドレスがすべて、ドメインに代わって許可されていないメールを送信していることを知っています…しかし、パターンを探すために、既知の悪質業者をこのデータと照合したらどうでしょうか?インターネット全体の不正使用を特定できるだろうか?独立したシステムやレポートで見える以上の攻撃の広がりを見ることができるだろうか?

データソース

私たちはAPWGに相談し、Malicious IPとPhishのデータセットへのアクセスを許可された。悪意のあるIPデータセットは、現在利用可能なデータの99.986%を提供しているPayPalからほぼ完全に提供されています。Phishのデータセットは小規模ですが、あらゆる業界のさまざまな企業から提供されています。

分析時のデータはこんな感じだった。

- eCX Malicious IP:2,400万レポート、800万ユニークIP

- eCXフィッシュ:325万レポート、13万ユニークIP

- dmarcian DMARC:20億レポート、1800万ユニークIP

これらのセットを横断すると、Malicious IPとDMARCから100万件強、PhishとDMARCから2万件が得られた。また、3つのセットすべてに約2,000件が含まれています。

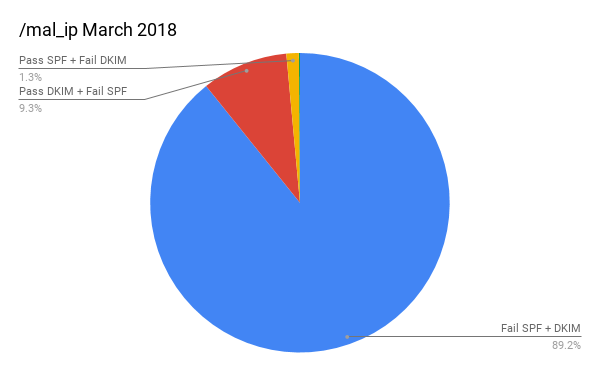

悪意のあるIPデータの調査

この重複から、影響を受けるIPアドレスとドメインの両方を調べることができる。1つのIPアドレスが複数のドメインに代わって電子メールを送信しようとする可能性があり、各ドメインは複数の異なる認証結果を持つ可能性がある。

IPアドレス別にDMARCの結果を見ると、次のようになる。

- 95.2% DKIMとSPFの両方に不合格

- 4.0% DKIMは不合格だがSPFは合格

- 0.8% SPFは不合格だがDKIMは合格

同じ結果をドメイン別に見てみると、次のようになる。

- 95.8% DKIMとSPFの両方が不合格

- 4.0% SPFは不合格だがDKIMは合格

IPとドメインの両方の結果を組み合わせると、以下のようになる。

- 95.5% DKIMとSPFの両方に不合格

- 2.7% DKIMは合格だがSPFは不合格

- 1.7% SPFは合格だがDKIMは不合格

両者から一貫した要点は?DMARCレポートで発見された悪意のあるIPのうち、SPFとDKIMの両方をパスしたものは0.1%未満である一方、95.5%以上が両方に失敗している。

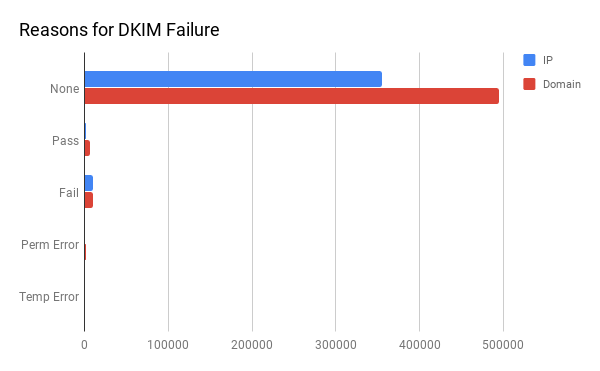

これが大まかな概要である。これらの結果の理由をさらに深く見ていくとどうなるでしょうか?DKIMの結果の大部分は、DKIMレコードを含めようともしていません。これは、DMARCレコードがない場合、受信メールサーバーは、メールヘッダに表示されない限り、DKIMがドメインに設定されていることを知る方法がないため、予想されることです。

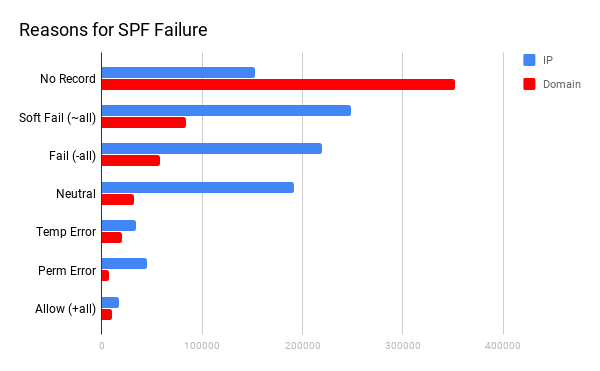

SPFはDNSレベルでのドメイン全体の設定であるため、DMARCレコードがなくても受信メールサーバーはチェックできる。にもかかわらず、ドメインの結果は、SPFレコードがまったくないドメインに大きく傾いている。フィッシュの可能性があるドメインは、そのドメインに代わってメールを送信する前にSPFがないドメインを探すことができるため、これもある程度理解できる。IPの分布はもっとバランスが取れている。

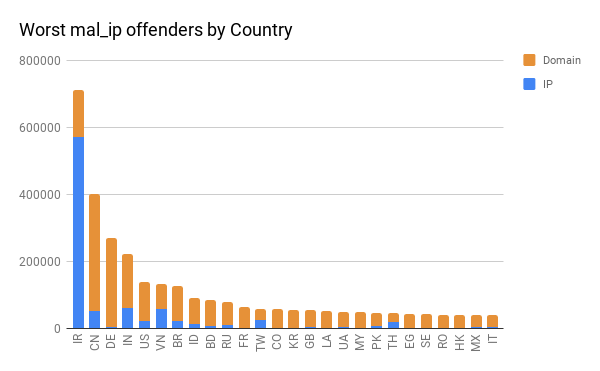

これらの結果について出所を調べる際、私たちは最悪の違反者の出所国別の内訳を知りたいと思いました。イランを除いて、ほぼすべての国でIPアドレスよりも違反ドメインが多く、他のワースト違反者の合計よりも違反IPアドレスが多いという興味深い分布が見つかりました。また、ASN別に分類したところ、ドイツの単一のASNがドメインのワースト違反者であり、次いで中国の4つ、イランの6つのASNがワースト違反者であることがわかりました。

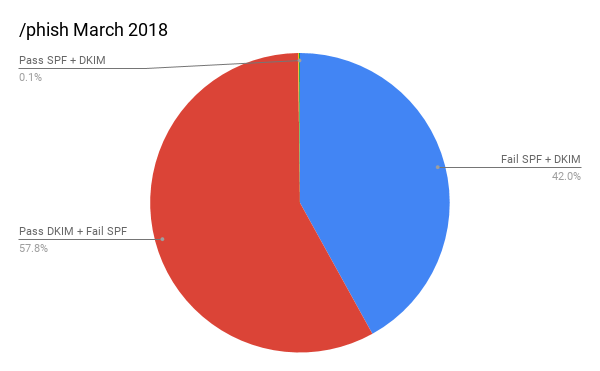

フィッシュは?

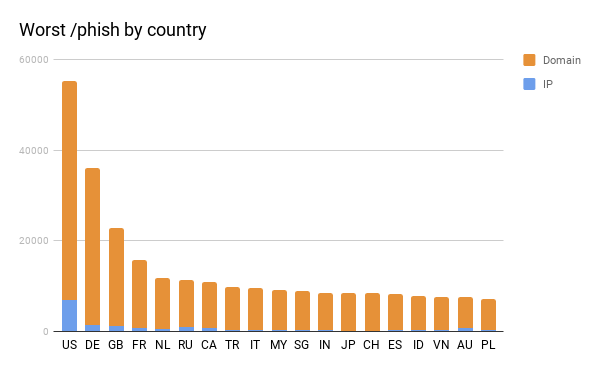

これらの数値は興味深いものでしたが、このデータのほとんどがPayPalのものであることも分かっていました。そこで、Phishのデータを見て、より多様な業界のデータセットが同様の結果を示すかどうかを確認したいと考えました。私たちはまず、国別の分布を見てみました。

米国が最も悪く、次いでドイツである。イランと中国がデータセットに含まれていないのは注目に値する。私たちは、フィッシュと悪意のあるIPのデータの小さな断面を見てみることにしました。

ソースに大きな違いがあることを知っていた私たちは、それがメール認証の結果にどのような影響を与えるのか興味を持った。結論から言うと、その差はかなり大きかった。悪意のあるIPデータセットのドメインとIP全体では、SPFとDKIMの両方で95.5%の失敗率が見られました。

しかし、フィッシュの結果は。

- 66.2% SPFとDKIMの両方に不合格

- 32.7% DKIMに合格し、SPFに不合格

- 0.7% SPFに合格し、DKIMに不合格

これに対する私たちの最初の反応は、私たちのデータセットが広すぎるのではないかと考えることでした。結局のところ、DMARCレポートは、人々が徐々にセットアップを行うにつれて時間とともに変化する。その結果はもっと衝撃的だった。

まず、悪意のあるIPのデータはほとんど同じように見えるが、DKIMの通過率が高いことがわかる。

しかし、フィッシュはもっともっとひどい。

フィッシュのほぼ58%が実際にDKIMを通過している!このような数字は、原因について多くの憶測を生む可能性がある。

フォワーダー

このデータのサブセットで、私たちがまだあまり触れていないのは、メッセージの中継を試みるサーバーであるメール転送です。これは、ホスティング会社で、顧客が電子メールを受け入れても、メールボックスプロバイダーに転送したり、大学の卒業生の転送アドレス、あるいは、すぐに別のアドレスに転送するように設定されたメールボックスのようなものです。

フィッシュの結果を分解し、既知のメール転送者を含めると、以下のようになる。

- 57.8% DKIMはパスするがSPFは失敗、99.89%がフォワーダー経由。

- 42.0% DKIMとSPFに失敗、31.17%はフォワーダー経由。

< 0.1%

両方のデータセットで一貫していることは、よりショッキングな結果であっても、報告されたフィッシュや悪意のあるIPの約0.1%未満がSPFとDKIMの両方をパスしているということです。

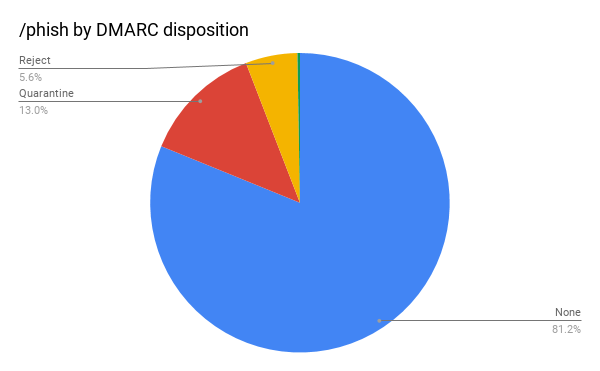

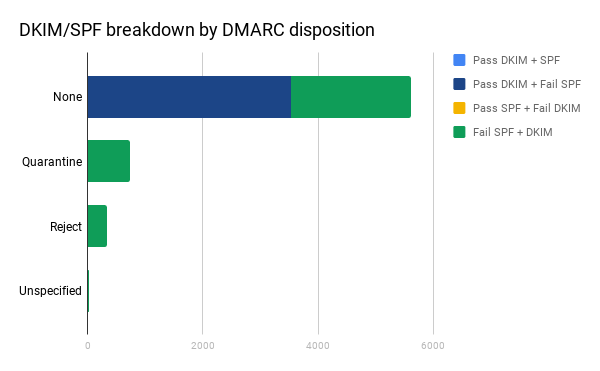

DMARCポリシーそのものについてはどうでしょうか?DMARCを設定する際、設定のひとつに “disposition “というものがあります。これらの設定は、配信を完全に防ぐ「拒否」、メッセージをスパムに送る「隔離」、あるいはまったく何もしない「なし」のいずれかを選ぶことができる。では、DMARCディスポジション設定に基づくフィッシングの結果はどのようなものだろうか?

80%以上が「なし」に設定されている。SPFレコードと同様に、潜在的な攻撃者は攻撃を仕掛ける前にドメインのDMARCレコードをチェックし、脆弱なポリシーが適用されているかどうかを確認することができるからだ。これらの処分結果をSPFとDKIMの結果と組み合わせて、全体像を把握しよう。

DKIMをパスした結果はすべて、DMARCポリシーが “なし “のドメインからのものであった。もしこれが単なる正規分布であれば、他のセクションでもDKIMをパスした結果が見られると予想されるからだ。

DKIMが興味深いのは、DKIMが暗号キーを使って発信元の電子メールに署名し、受信者が比較できるようにキーの公開バージョンをDNSにリストアップしている点だ。暗号鍵は鍵の強度によって異なり、弱い鍵はクラックされやすい。2012年、ザッカリー・ハリスという数学者が、グーグルが512ビットの弱い鍵を使っていることに気づき、それを解読し、グーグル創業者のラリー・ペイジとセルゲイ・ブリンにメールを送って実証したことが話題になった。その2日後、グーグルは鍵の強度を2048ビットに引き上げた。その1年後、Gmailは512ビット以下で署名された鍵のDKIM結果に失敗するようになった。

DKIMのベストプラクティスには、DKIMキーを定期的にローテーションすることが含まれる。鍵が変更されずに放置される期間が長ければ長いほど、鍵が漏洩したり悪用されたりする可能性が長くなる。ベストプラクティスとはいえ、DKIMキーのローテーションは、DNSレコードと連動した送信メールサーバーの変更を伴うため、簡単な作業ではありません。多くのメールサービスプロバイダーは、送信メールサーバーをすでに管理しているため、DNSを指すCNAME DNSエントリーとして2つのDKIMレコードを設定することで、この作業を自動化してくれます。そこから、これらの企業は、新しいキーを設定し、古いキーを削除し、送信メッセージで使用されているキーを決定する能力を持っています。

SPFは少なくとも、フィッシュが許可されたIPアドレスの範囲内のどこかからメッセージを送信することを要求する。回転していない弱いDKIMキーと、SPFに失敗してもDMARCを通過させることができる「なし」のDMARCディスポジションの組み合わせは、潜在的に魅力的なターゲットを作り出します。最後のグラフの結果は、DKIMを通過したフィッシュの0%が「none」よりも強いDMARCディスポジションを持つドメインから来ており、この理論を裏付けているように思われる。残念ながら、このレポートでは、DKIMキーの強度の内訳を得ることができませんでした。

最悪の犯罪者のパターン

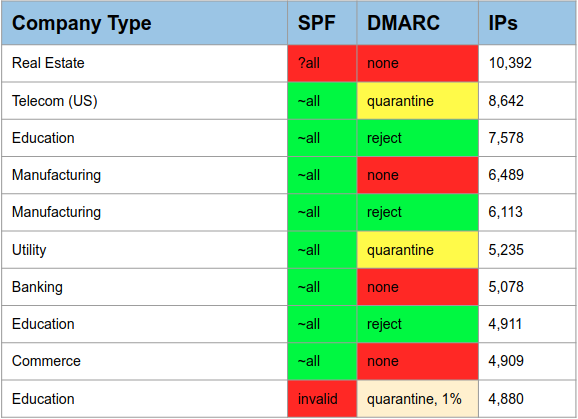

これまで見てきた結果の中で、SPF/DKIMの失敗の幅について興味がありました。より頻繁に失敗する特定のドメインがあったのか?特定のドメインは、他のドメインよりも多くのIPアドレスに狙われていたのでしょうか?DMARCとSPFのポリシーはどのようなものだったのか。ドメイン名は、この次のグラフの目的のために「業界のみ」に隠されており、私たちのタイムウィンドウのために2018年3月にこだわっています。

3月、SPFとDMARCのポリシーが脆弱なある不動産ドメインでは、10,000を超えるIPアドレスが、SPFとDKIMの両方に失敗したメールを送信していた。トップ10のうち、ポリシーが「拒否」になっているのは3つだけで、1つは「隔離」になっている。

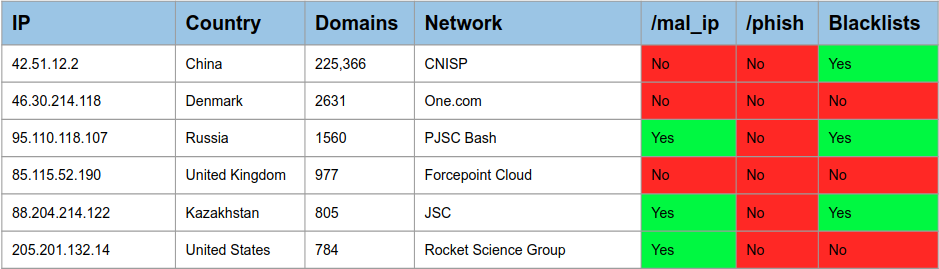

最悪のIPアドレスは?

3月、中国の1つのIPが、SPFとDKIMの両方に失敗した225,000以上のドメインの代理としてメールを送信しようとした。これは、次に近いものをはるかに上回ったため、異常と思われる。これらのIPアドレスのいくつかは悪意のあるIPセットで示され、他のものは既存のブラックリストにありましたが、これはDMARCレポートがブラックリストに属するIPアドレスを特定するために使用できるかどうかという疑問を投げかけるものです。結果の有効期間中、最も違反の多かったIPアドレスのトップ10は、それぞれ30,000以上のドメインを標的としていました。これはチャートには示されていません。

また、これらのIPアドレスを一般に公開されているDROPリストと照らし合わせてみたが、ほとんど交点は見られなかった。しかし、これらの範囲からのトラフィックが認証チェックを受ける前にフィルタリングされていることを示すだけかもしれないので、そこから多くの結論を導き出すのは難しい。

結論

この結果は私たちにとって非常に興味深いものでした。DMARCレポートの集計結果を既知の悪質なレポートシステムと比較することで、いくつかの興味深いパターンが示されました。

私たちにとって、これは3つの明確な考えである。

- 強力なメール対策は、DMARC、DKIM、SPFのいずれにおいてもドメインの保護に効果的に機能し、強力なポリシーを持つドメインに対する違反者は0.1%未満です。

- DKIMはパスするものの、SPFに失敗するフィッシュトラフィックの量は厄介です。これは、キーのローテーションのような、より良いDKIMポリシーのための強力なケースを作成します。

- 今後、これらのレポートから得られたネガティブな結果を集計して、ブラックリストや警告システムを強化するのに役立つ潜在的な価値があるように思われる。

私たちがお手伝いします

Brandkeeperでは、メールセキュリティの専門家チームによるDMARCの導入から運用サポート及びコンサルテーション行っています。一旦はDMARCの導入をやってみたが運用を断念したお客様、または、導入時点でいくつものハードルであきらめた企業様のサポートも行っています。

お気軽にご連絡ください