サイバーセキュリティとアプリ開発の専門家の92%が、フィッシング・ソーシャル・エンジニアリング攻撃に起因する情報漏えいを心配しているとアクシアドに報告しています。ここでは、クレデンシャル攻撃に対する組織とその秘密を強化するためにできることを説明します。

認証情報攻撃は増加傾向にあります。マイクロソフトは、今年早くにロシアのハッカーが「パスワードスプレー、ブルートフォース、トークン盗難技術」といったさまざまな手法を駆使し、「不正なセッションの販売を通じて獲得されたと思われるセッションのリプレイ攻撃」を行ったとツイートしました。これらの攻撃では、攻撃元を隠すために住宅用プロキシサービスが使用されました。

これは組織に対する認証情報攻撃の一例に過ぎません。ほぼ毎日、さまざまな攻撃が行われ、サイバー犯罪者はできるだけ多くの不正アクセス情報を手に入れようとしています。実際、ベリゾンの2023年データ侵害調査レポート(DBIR)によれば、Webアプリケーション攻撃の86%が不正アクセス情報を使用しています。

マイクロソフトは、上記のセキュリティ問題に対処するために3月にパッチをリリースしましたが、最近(6月21日)に、これらの種類の認証情報攻撃活動が増加しており、特に「政府、ITサービスプロバイダー、NGO、防衛産業、重要な製造業」を標的としていることを報告しました。

では、企業はどのようにして、認証情報を狙う攻撃者に対抗し、認証情報攻撃に対するセキュリティを強化できるでしょうか?詳しく見ていきましょう。

組織内で最初に危険なクレデンシャルが漏洩する原因は何ですか?

「危険にさらされた認証情報」についてのニュースは、個人とプロフェッショナルの生活において頻繁に報道されています。この問題は、他の人があなたのユーザー名とパスワードにアクセスできる状態を指し、サイバー犯罪者による攻撃の対象となることがあります。デジタルの世界では、ユーザー名とパスワードはあなたのデバイスやオンライン銀行口座、電子メールなどへのアクセスの鍵となります。これらの情報が悪意のある者の手に渡ると、重大な問題が生じる可能性があります。

クレデンシャル管理の不備は、認証が破られる要因の 1 つです。残念ながら、攻撃者が従業員や顧客のクレデンシャルを侵害する方法はたくさんあります。そのうちのいくつかを探ってみよう:

悪者はフィッシング攻撃の手口で被害者を陥れる

これは実に幅広いカテゴリーである。フィッシングはサイバー攻撃のカテゴリーであると同時に、特定のタイプの攻撃手法でもある。

一般的なフィッシング攻撃の種類は以下の通りです:

3つの主要なフィッシング攻撃タイプ:

- 一般的なフィッシング: サイバー犯罪者が大量の受信者に一般的なフィッシングメールを送信し、無防備な被害者を捉えようとします。広範でターゲットされておらず、成功率は低いが、攻撃者にとっては報酬が得られます。

- スピアフィッシング: この攻撃は高度にターゲットされており、攻撃者は特定の情報を含む個別のメールを作成します。広範なネットを張る代わりに、攻撃者は複数のロッドを使用してビーチで釣りをするようなものです。彼らは餌を付けて線をセットし、何がかかるかを見守ります。

- CEO詐欺: この攻撃タイプでは、犯罪者は組織内の高位幹部のふりをして従業員を操作し、ログイン資格情報を提供させたり、金融取引を実行させたりします。

これらのフィッシング手法は、ターゲットの対象度と洗練度に違いがあります。

サイバー犯罪者はソーシャル・エンジニアリングの手口で標的を操り、騙す

ソーシャルエンジニアリングは、人間の感情を利用して人々を欺き、通常は行わない行動をさせたり、アクセスを得るためのサイバー攻撃の一種です。この攻撃では、76%のケースで危険にさらされた資格情報が狙われており、ユーザー名やパスワードの盗難が一般的です。攻撃者は公に利用可能な情報源から被害者に関する情報を収集し、それを利用してログイン情報やセキュリティ認証コードを騙し取ろうとします。

マルウェアに感染した端末で監視やデータ窃取を行う悪党たち

悪意あるソフトウェア、つまりマルウェアは、サイバー犯罪者にとって魅力的です。新しいマルウェアが毎日登場し、それらの多くは攻撃者が危険な情報を入手するために使用されます。その中でも、キーロガーと呼ばれるものがあります。これは、キーストロークを記録し、そのデータを攻撃者に送信する悪意のあるソフトウェアです。キーロガーは独立したプログラムとして存在することもあり、他のプログラムに埋め込まれて検出を回避することもあります。

中間者攻撃(MitM)によるログイン情報の窃取について

この攻撃方法は、ユーザーがインターネットまたは特定のウェブサイトにアクセスするための接続を妨害するものです。MitM(Man-in-the-Middle)攻撃者は、ユーザーのブラウザとサービスまたはウェブサイトとの間に自分を挟むことで、データを傍受し、ログイン情報などを盗むことができます。

注意すべき3つの一般的なクレデンシャル攻撃手法

危険な人々は通常、次の3つの一般的なタイプのサイバー攻撃で危険な資格情報を使用します:

- ブルートフォース攻撃:サイバー犯罪者は、一般的なパスワードのリストを使用して、繰り返しユーザー名/パスワードの組み合わせを推測し、アクセスを試みます。

- 資格情報詰め込み攻撃:攻撃者は漏洩または盗まれたユーザー名/パスワードのリストを使用して、それらが特定のウェブサイトで機能するかどうかを確認し、再利用された資格情報を悪用します。

- 辞書攻撃:悪意のある行為者は一般的なユーザー名とともに単語の辞書リストを使用し、さまざまなオンラインアカウントへの不正アクセスを試みます。

侵害されたクレデンシャルを使用する攻撃者が引き起こす被害とは?

これらの資格情報攻撃方法を使用すると、攻撃者はネットワーク、メールサーバー、ウェブサイトなどに侵入できます。その結果、以下のような行動が起こる可能性があります:

- システムから機密情報を盗み出す。

- 正規のアカウントを使ってフィッシング攻撃を行い、顧客やパートナーに悪質なメールを送信する。

- ウェブサイトに悪意のあるコードやファイルをアップロードする。

クレデンシャル攻撃を防ぐためにできる7つのステップ

クレデンシャルの攻撃に対抗する方法について要約すると、予防と対応の両面をカバーする方法を検討します。

ID およびアクセス管理システムを評価し、改善点を特定する。

会社のネットワークやリソースを徹底的にチェックし、アクセス方法とセキュリティ対策を文書化しましょう。これは管理者にとってのリソースであり、コンプライアンス監査をサポートし、手続きが正確に行われることを確認します。

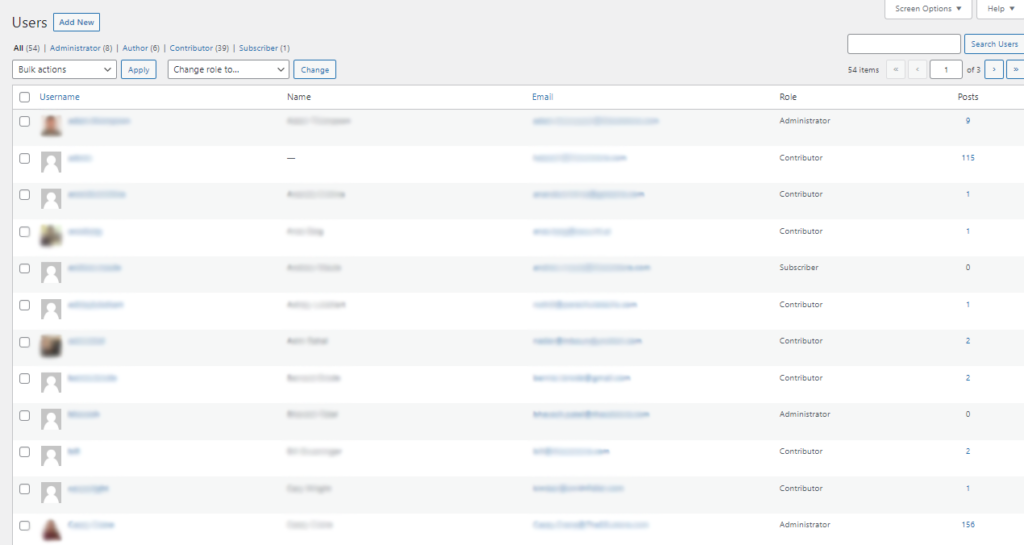

アクセスを必要とするユーザーだけがアクセスできるようにするための強固なアクセス制御の設定

アクセス制御は、役割や許可に基づいて特権ユーザーのリストを作成し、アクセス権を管理する重要な要素です。

一般的なACLの例をいくつか挙げる:

- コンテンツ管理システムのアクセス制御リスト

- ファイルシステムACL

- アクティブ・ディレクトリ(AD)ACL

- ネットワークACL

これらのリストに載っていない人は、これらのリソースにアクセスできない。アクセスできる人が少なければ少ないほど、組織のセキュリティにとって有利になります。特権ユーザーの数を減らせば、それだけ組織の攻撃対象が減ることになる。

強力なパスワード・セキュリティ要件の導入と実施

パスワードはアカウントとデジタル資産を保護するために一般的に使用され、その利点があります。ただし、パスワードの取り扱い、保護、保存方法がセキュリティの問題を引き起こすことがよくあります。2022年には、情報窃取型マルウェアを介して主に盗まれたクレデンシャルの販売が600%増加しました。

ログインポータルやシステムに、パスワードの最小文字数を設定しましょう。そして、従業員、顧客、その他のユーザーに対して、以下のことを行うよう促しましょう:

- すべてのアカウントで同じパスワードを再利用せず、ユニークなパスワード(またはフレーズが理想的)を使用する。

- 個人情報をパスワードに使わない(家族やペットの名前、誕生日などを避ける)。

- 著名人やポップカルチャーへの言及を避ける(映画キャラクターや曲のタイトルなど)。

- 利用可能な場合、マルチファクタ認証をオンにしてセキュリティを強化する。

パスワードを安全に保存するために、ソルトとペッパーを追加してパスワードをハッシュ化しましょう。クレデンシャルが妨害されて他の攻撃対象に悪用されないように、注意深く取り扱いましょう。

強力なパスワードレス認証の導入

パスワードレス認証は、従来のユーザー名とパスワードの代わりに他の秘密情報を使用して認証するコンセプトです。これにより、より安全なログイン認証方法が提供されます。

パスワードレスとみなされる認証方法の例には、以下のようなものがある:

- PKI証明書認証:X.509デジタル証明書を使用して、正当なユーザーのみがリソースにアクセスできるようにします。これは従業員のデジタルIDのようなものです。

- 多要素認証(MFA):生体認証、アプリ、またはトークンを使用してユーザーを認証します。例としては、SMS OTPの代わりにプッシュ通知を使用するモバイルアプリがあります。

- マジックリンク:認証時にSMSやメールで送信される一回限りのリンクです。便利ですが、セキュリティ面での欠点があります。

デジタルに認証情報を保存する方法は多数存在しますが、クッキーやトークンだけでは、真のパスワードレス認証とは言えません。

パスワードレス認証の主な利点は、パスワードが存在しないため、攻撃者がそれを盗むことができないというシンプルな理由からです。Axiadの調査によれば、93%の専門家がパスワードレス認証が労働力にプラスの効果をもたらすと感じています。

さらに、この方法を採用することで、ゼロトラストの実現に向けて一歩前進することができます。

業界のアイデンティティ、秘密、鍵管理のベストプラクティスに従う

アイデンティティ管理は、許可されたユーザーが特定のリソースにアクセスすることを確保することに関連しています。そのため、デジタルアイデンティティが安全で、攻撃から保護されていることを確認するのは重要です。これを達成するには、それぞれのデジタルアイデンティティの安全性の基盤となる暗号の特性を守る必要があります。

PKIキーマネジメントは、この目的のための暗号化ツールの保護をサポートします。秘密鍵が守られていなければ、その鍵によって保護されたものはすぐにリスクにさらされます。そのため、キーを保護するための最良の手段を採用することは、事業の情報保護に欠かせません。

安全に鍵を保存する方法として、HSMやキーヴォルトなどの集中式のセキュリティソリューションが考えられます。

デジタルアイデンティティや暗号鍵を適切に管理しなければ、データやアイデンティティの保護は不十分となり、システムは脅威にさらされることが考えられます。

システムとプロセスに追加のアクセス・セキュリティ対策を組み込む

パスワードレス認証を導入するだけでなく、システムへのアクセスを強化し、資格情報の侵害攻撃に対する防御を強化するための追加の手段を考慮してください:

- ユーザー&サーバーレート制限: 特定の時間枠内でのユーザーのログイン試行やサーバーへのアクセスを制限します。これにより、総当たり攻撃や資格情報の詰め込み攻撃などの自動化された攻撃を防ぐことができます。

- CAPTCHAの導入: ウェブプラットフォームにCAPTCHAを組み込むことで、推測されたまたは盗まれた資格情報を使用してのボット駆動の総当たり攻撃をブロックします。

- イベントログの監視: イベントログの自動監視を使用します。これらのログは防御を向上させるための貴重な情報を提供する一方、圧倒的な量があり、基本的には反応的です。効率的な監視により、ノイズの中での本物の脅威を識別するのに役立ちます。

- IDS/IPSシステムの導入: リアルタイムの脅威検出のために侵入検知システムと侵入防護システムを使用します。大規模な組織はこれらを社内で管理することができますが、小規模な組織は第三者の管理セキュリティサービスプロバイダーにこれらのリソースの使用を委託することを検討するかもしれません。

これらの手段を実装することで、潜在的な攻撃に対するシステムの防御をさらに固めることができます。

従業員およびその他の認定ユーザーに対するサイバー啓発トレーニングの実施

2022年、SpyCloudは7億2100万の暴露された資格情報と86億の個人情報を記録しました。驚くべきことに、75%近くのユーザーが以前に暴露されたパスワードを再利用していました。

ThriveDXの2022年の調査によると、成功したサイバー攻撃の91%は従業員の理解不足から始まっています。この問題を克服するためには、サイバーセキュリティのトレーニングが必要です。

2020年のTwitterの事件は、このような脅威の一例です。攻撃者はTwitterの従業員を狙い、その結果、Obama元大統領やElon Musk、Bill Gatesなどのハイプロフィールなアカウントが標的となりました。この事件は、従業員がソーシャルエンジニアリングの脅威を認識する訓練を受けていれば防ぐことができたかもしれません。

攻撃者は最終的に逮捕されましたが、被害はすでに生じており、Twitterのユーザーから10万ドル以上のビットコインが詐取されました。

これらの事件は、サイバー意識のトレーニングを怠ることの重大な結果を示しています。従業員を教育しない組織は、サイバー攻撃やデータ侵害のリスクを高めることになります。

TL;DR: 危殆化したクレデンシャルとその使用を阻止する方法

終わりにしましょう。侵害された資格情報は、世界中の組織、ビジネス、顧客にとっての厄介な問題です。攻撃者は、以下の方法であなたやあなたの従業員からアカウント情報を騙し取る新しい方法を常に探しています:

- フィッシング攻撃やソーシャルエンジニアリング

- デバイスへのマルウェア感染

- 中間者攻撃を通じた接続の浸透

攻撃者が資格情報を手に入れると、さまざまな攻撃でそれらを利用します。これらの攻撃に対抗するためには、ITと人間の防御を強化する必要があります。具体的な方法としては:

- 堅牢なアクセス制御とID管理システムの設定

- 強力な認証システムの実装

- デジタルIDと秘密管理の業界ベストプラクティスの遵守

- 従業員や他の許可されたユーザーのトレーニング

悪いニュースは、攻撃者がどこにも消え去ることはないことです。しかし、良いニュースは、資格情報の攻撃に対する組織や顧客の保護方法をよりよく理解していることです。あなたの組織の秘密と全体的なセキュリティを最優先にするための行動を今すぐ取ることをおすすめします。